Se reportó una vulnerabilidad crítica sobre Exim que permitiría la ejecución de comandos remotos sobre versiones vulnerables del MTA.

Esta vulnerabilidad se encuentra presente en todos los servidores Exim cuya versión se encuentre entre la 4.87 y 4.91 (inclusive) para las cuales los responsables de la solución ya han disponibilizado un fix.

Sin embargo, han confirmado que no lanzarán un Security Release debido a que la versión actual (4.92) resolvió la vulnerabilidad sin que ellos la conocieran y las versiones previas a 4.87 se encuentran fuera de soporte.

Análisis de la vulnerabilidad

Bajo una configuración por defecto de Exim en una versión vulnerable, un atacante local podría ejecutar comandos como usuario root mediante el envío de correos a una dirección especialmente diseñada en localhost, que sería interpretada por la función expand_string dentro de la función deliver_message().

Respecto a una explotación de esta vulnerabilidad de forma remota, sería poco probable en un escenario donde se cuenten con la configuración por defecto ya que un atacante tendría que mantener una conexión abierta contra el servidor vulnerable durante siete días. La explotación remota sería mucho más factible, sin embargo, en caso de que no se contase con la configuración por defecto, de acuerdo con tres ejemplos citados por los researchers que descubrieron la vulnerabilidad:

- Escenario 1 – El ACL “verify = recipient” fuese eliminado de forma manual

- Escenario 2 – Exim fuese configurado para reconocer tags en la parte local de la dirección del recipient

- Escenario 3 – Exim se encontrase configurado para retransmitir los correos a un dominio remoto como un MX secundario

Superficie de impacto

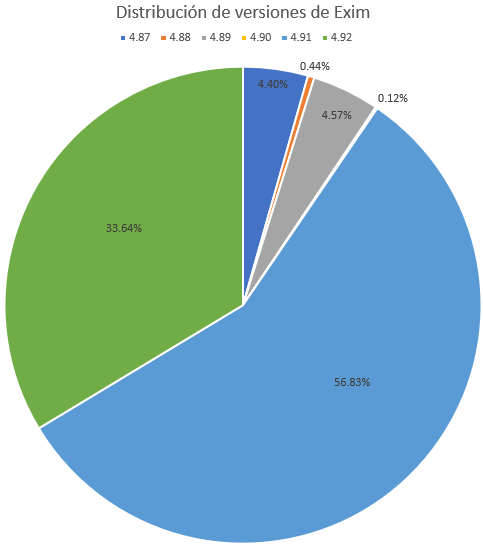

A continuación se encuentra un gráfico elaborado en base a la información presente en shodan.io a la hora de escribir esta entrada.

| Versión | Cantidad de servidores Exim | Porcentaje |

| 4.87 | 206677 | 4.40% |

| 4.88 | 20712 | 0.44% |

| 4.89 | 214772 | 4.57% |

| 4.90 | 5690 | 0.12% |

| 4.91 | 2671512 | 56.83% |

| 4.92 | 1581235 | 33.64% |

De acuerdo con lo que estos números indican, un 66.36% de todos los servidores Exim que se encuentran publicados de cara a Internet son vulnerables a la explotación de CVE-2019-10149.

Si bien no se ha demostrado que esta vulnerabilidad se encuentre siendo explotada de forma activa, se debe priorizar la resolución de la misma ya que los atacantes suelen aprovechar este tipo de situaciones para lanzar escaneos en busca de posibles objetivos y luego ataques de forma masiva.

¿Cómo protegernos?

Quienes se encuentren utilizando una versión vulnerable de Exim deberían priorizar la aplicación del fix de seguridad que ya se encuentra disponible.

Mientras tanto, los clientes de Trend Micro pueden proteger sus servidores hasta que puedan aplicar dicho fix utilizando la siguiente regla DPI de Deep Security:

1009797 – Exim ‘deliver_message’ Command Injection Vulnerability (CVE-2019-10149)