Hace solo unos días, una de las botnets anteriormente relacionadas con Emotet retomó su actividad enviando por correo electrónico ficheros maliciosos dentro de comprimidos ZIP. Como en otras ocasiones, Emotet está de vuelta y con nuevas técnicas tanto de evasión de detección como también para infectar dispositivos en las redes donde llegue a ser ejecutado.

El inicio de la infección

En el escenario actual, Emotet sigue llegando en documentos de ofimatica maliciosos, en los cuales la ejecución de macros es responsable de la descarga del malware en sí mismo (como siempre, la ingeniería social es el principal componente en estos documentos para engañar a los usuarios y que activen las macros).

se vuelve cada vez más importante para reducir el riesgo.

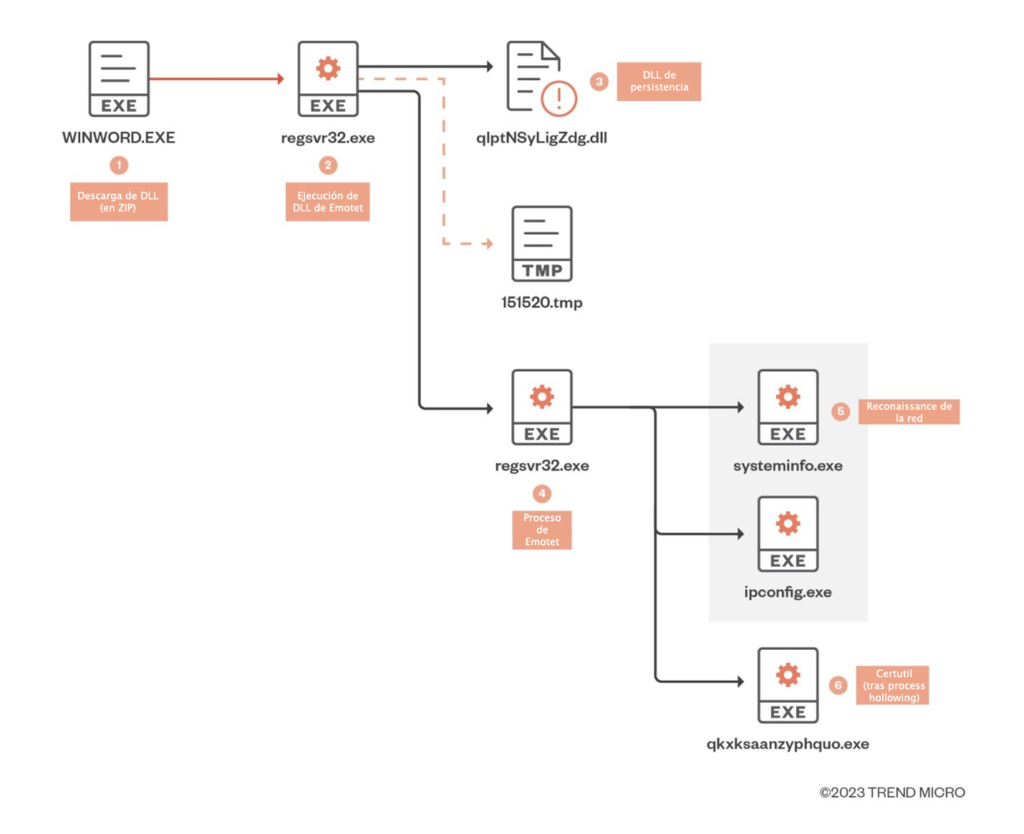

Una vez se han habilitado las macros, se descarga un fichero ZIP de una de siete URLs que se encuentran hardcodeadas y ofuscadas (a las cuales la macro visitará una y otra vez hasta lograr descargar el fichero) y la misma macro verificará el formato del mismo durante la descarga.

Una vez realizada la comprobación de que se ha descargado todo de forma correcta, se realiza la extracción de los contenidos (Emotet en formato DLL) a un directorio y se eliminan los temporales de la descarga, tras lo cual finalmente se ejecuta regsvr32.exe y se carga la DLL a memoria con un switch para que el malware se ejecute de forma silenciosa y así infectar el ordenador.

Las rutinas maliciosas

Como es usual, Emotet viene con rutinas que ejecutará de manera constante para robar información y propagarse. En los casos analizados, se pudo observar que realiza una copia de certutil.exe (una herramienta legítima del sistema operativo) a un fichero temporal para luego ejecutarla en un estado suspendido y realizar un vaciado del proceso.

Cuando ha logrado esto, Emotet carga en él alguno de sus diversos módulos, como pueden ser Web Browser PassView y Mail PassView de NirSoft, un stealer de Outlook o un módulo de spam, antes de continuar con su ejecución y realizar otras tareas como un reconaissance del entorno.

Durante el análisis, no se observó el despliegue de ningún malware “de segundo nivel” (como en su momento se vio en el caso de las cadenas Emotet – TrickBot – Ryuk) fuera de las rutinas anteriormente mencionadas, pero es posible que nuevas piezas de malware o herramientas como backdoors u otros infostealers sean desplegados más adelante para ofrecer acceso a otros cibercriminales como suele ser común este último tiempo en el panorama de cibercrimen.

Técnicas de evasión observadas

En estas campañas se observaron diversas técnicas de evasión. Por un lado, las tareas de reconaissance del entorno se realizan vía análisis de la información de los sistemas comprometidos o haciendo uso de comandos legítimos. En el caso de la muestra analizada, se ha visto en uso a systeminfo.exe e ipconfig.exe

Por otro lado, en lo que respecta al envío y recepción de los correos maliciosos, se ha observado que tanto el fichero utilizado para droppear la DLL de Emotet como también el propio malware utilizan una técnica conocida como 00-byte padding para inflar su tamaño por encima de los 500MB, lo que hace que evada la mayoría de los controles antivirus tradicionales que no suelen escanear ficheros superiores a determinado tamaño.

Conclusión y recomendaciones posteriores

En base a lo analizado, es posible esperar que:

- Los atacantes posiblemente vayan a modificar la manera o el formato en que se descarga el payload.

Considerando que la macro comprueba si se trata de un fichero PE al descargarlo antes de proceder con el flujo de infección, quizás el día de mañana veamos variaciones en este punto.

- Los operadores de Emotet ofrezcan acceso a los equipos comprometidos a otros cibercriminales.

Lo han hecho en su momento con TrickBot y Qakbot, y es una relación cada vez más común.

En lo que respecta a mitigar riesgos, siguen siendo clave la seguridad en el correo electrónico (todo lo que podamos hacer ayuda, incluso las acciones “reactivas” como añadir asuntos o expresiones a listas negras en base a correos que hemos identificado tras recibirlos), pero también la formación a usuarios viendo como los atacantes siguen innovando para evadir controles de seguridad tecnológicos.

Sumado a ello, las soluciones de seguridad capaces de identificar el abuso de ficheros legítimos para rutinas maliciosas, e inclusive aquellas con funciones EDR/XDR para análisis de la telemetría de los ordenadores se vuelven una pieza clave para detectar los primeros pasos de una infección y poder detenerla a tiempo, reduciendo no solo el impacto sino también el tiempo de recuperación.

Finalmente, el análisis del comportamiento y de acceso a URLs potencialmente dañinas también son fuertes componentes de una estrategia de ciberseguridad que pueden ayudarnos a detener a una infección en progreso.

Indicadores de compromiso

A continuación se listan los indicadores de compromiso identificados durante esta investigación.

Ficheros (SHA256)

(Todos ellos ya detectados por Trend Micro como TrojanSpy.Win64.EMOTET.SMA)

221608d1df1262559e6416acb37d114b0e6c4308e30fcde50b979548f64d709f

2112b5695e7bbe910a6efbab32332027a7fd6384f54c55c6e61a26812ad47e6d

e34f283e6c42994ac9075cde8a341480f9d0a8f85097f8de3b6b4a959bf8c2c9

9b3119b6183eea08a6934736766f611e44ca00c0ae06aa890cbbbc57b83e6819

17278c375e4191ab84b5fff5d15a587f8d0b4a47111d0d9fa077fc6ec0e3d6fb

1aa186d60ccf50a91cbbecaa8a97d64e33f5bc7f995685566153dfdbc4524825

d2d6f45a9f94e6531d6cd379637243b65a7ea4ad2fa76e4357b0ecff24066141

1123590c74f22e24e047fb79c74bf61a4d2d52326805d046dd668c4c50b1318e

224c824cb2c3021ce627024afec4dcdc7eba94abce6704ed4a4f1681767a904c

6f9f0b51aaa11810ded4080d39bed24ff7649bc3fccc587ced5e9398951e27e0

064d6af066c9ffe0b45cd09f7424a4865c6ec839f7786ead27f40bd0ca21a15b

534a5e2bdfdba8041ca3f218b35d35c6f70fef6db7e1b97e9f598a44706f2960

5400be12ec93d6936c2393bce3a285865e0b5f9280f2c0ce80b1827d07e84620

9a358c9a72d4c083975ad07939cc61be864d87dc31370be86ad25cfc38f6b5e4

db732daf92ed02271c901c3fbf63cd065babe89d78e666952f1ef8b6cc6be7a9

9b85d53c592fa72cc4b83d2b1c7fc6b161f02131d82a5a9df5cc9196add8b5d8

50cf8c54a661864adc325101562012858204c266bd750df2111c1b360295f0b0

6f2c660d0241bd16353897f2f5053d7881d725cb11c80d4e3219d9a11a93d913

219b8b680cdb109192f256e6fea049b683ee5b8128821c962ea18dc8261999a2

6780fdcbeae81f470907367bb0d08a29738d0744344e31b3f125c3bbf139e872

839c0561c751c954c89eee7648790dba26457a5c450ef895738068c43cc09565

32c4a024eb1d2e6663eebf5881a6ae1b4e8e8c40cf44083c21a5b8ca52dbe865

aac6d4928496db46eb70c7a9e5a0c27569b45df06e13203d9ed65cc2ba66acb8

3a5364f5c47a3082d2e5b9a1f9ff2b30bf1455e5a51e022f5a3a0253f74abfe5

c6c30499dc0f62b933373f1bbe7484a94acd265a5d8a42298f970a82b4c883cd

4c6682442c09628d31b0628976be2229243a444c333fa2f21587a09eecb66ff7

f69f5abe3956b2dcb02592209f941d8bbd65630866da650e45d5d9c683d1e981

fbe4c084d44a1b42840ece71b97198bae8ac059311c382c4d8005e6c69e027f6

38136a459b33a78c7e23691c880cb25ad463f5d615cf85cb8ceecda4e7f9ebc4

672a1e5a8a0d30687d3510672086e9ca7a29deff46b8a63dd7b7ba6149a01b42

URLs

hxxps[://]diasgallery[.]com/about/r/

hxxps[://]www[.]snaptikt[.]com/wp-includes/am4cz6wp2k4sfq/

hxxp[://]139[.]219[.]4[.]166/wp-includes/xxrrajtiutdhn7n13/

hxxps[://]esentai-gourmet[.]kz/404/edt0f/

hxxp[://]www[.]189dom[.]com/xue80/c0ajr5tfi5pvi8m/

hxxp[://]mtp[.]evotek[.]vn/wp-content/l/

hxxps[://]midcoastsupplies[.]com[.]au/confignqs/es2oe4geh7fbz/

Direcciones IP

153[.]92[.]5[.]27

202[.]129[.]205[.]3

115[.]68[.]227[.]76

139[.]59[.]126[.]41

91[.]207[.]28[.]33

103[.]43[.]75[.]120

5[.]135[.]159[.]50

163[.]44[.]196[.]120

82[.]223[.]21[.]224