Desde Marzo ha estado siendo activo a través de la campaña de malvertising KovCoreG un malware modular con comportamiento fileless, cuyo comportamiento y evolución Trend Micro ha estado monitoreando y evaluando a lo largo de estos meses.

En base a lo observado y la más reciente campaña, especialistas de Trend Micro han trabajado en conjunto con el analista de amenazas de ProofPoint Kafeine para analizar el nuevo malware distribuido por la campaña.

Se trata de Novter, también conocido como Nodersok (Microsoft) y Divergent (Cisco Talos), el cual ha dado mucho que hablar debido a que, como cualquier otro malware fileless, no existen archivos binarios maliciosos relacionados con la amenaza, ya que abusa de múltiples binarios legítimos en los equipos que busca infectar.

Un poco de historia sobre KovCoreG

KovCoreG es una campaña activa desde el año 2011 conocida por la distribución del malware de botnet Kovter principalmente a través de malvertising y exploit kits. Kovter estuvo relacionado con publicidades fraudulentas cuyo objetivo eran las operaciones de click fraud a partir del año 2015 y fue desmantelada hacia finales de 2018.

Esto no fue suficiente, sin embargo, para desmotivar a los cibercirminales quienes simplemente han desarrollado una nueva botnet con un nuevo malware fileless: Novter.

¿En qué consiste la nueva campaña?

La telemetría de Trend Micro permitió conocer que, en primer lugar, los cibercriminales han expandido sus objetivos ya que han comenzado a propagar sus ataques hacia países europeos (hace años el foco habían sido los Estados Unidos).

Respecto a la distribución de los ataques de malvertising, se continuó abusando de múltiples sitios web en los Estados Unidos que habían sido utilizados en actividades previas.

¿Cómo ataca KovCoreG?

Los principales ataques de KovCoreG son malvertising con ingeniería social que busca engañar a los usuarios para que descarguen una supuesta actualización de Adobe Flash Player.

Créditos de la captura: ProofPoint

En su lugar, los usuarios en verdad descargan un archivo HTA (HTML Application) malicioso que al ser ejecutado descarga otros scripts desde un servidor remoto mediante una conexión cifrada y ejecuta un script de PowerShell que deshabilitará los procesos de Windows Defender y Windows Update mediante el abuso del COM Interface CMSTPLUA.

¿Qué hace Novter?

Novter es un backdoor que una vez ejecutado realiza cierta una revisión del entorno a modo de chequeo anti-análisis y anti-debugging:

- Busca procesos y módulos que tiene en lista negra.

- Valida si la cantidad de núcleos es muy pequeña.

- Valida si el proceso se encuentra siendo debuggeado.

- Valida si la función Sleep es manipulada.

En caso de que alguna de las condiciones anteriores se cumpla, lo reporta a alguno de sus servidores de Command & Control (cuenta con varios para diferentes motivos) y se mantiene inactivo por un tiempo.

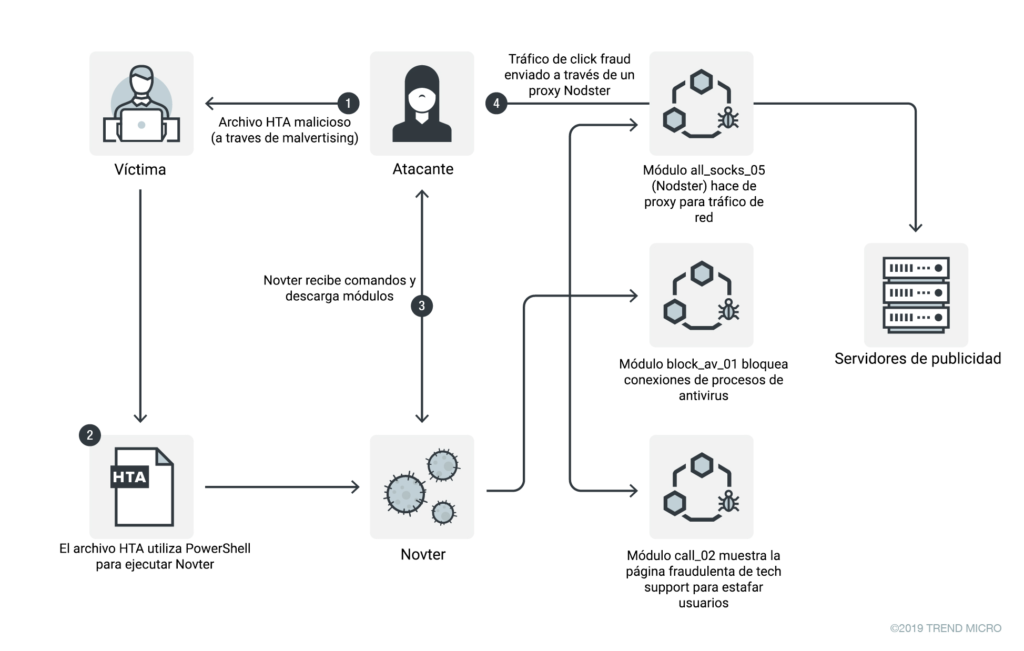

Cuando Novter se comunica con sus servidores de Command & Control recibe comandos a través de los cuales es capaz de descargar diversos módulos de JavaScript que sirven a diferentes propósitos.

Los comandos que, según se ha podido investigar, son soportados por Novter son los siguientes:

- killall: Finaliza los proceso y elimina los archivos (Para todos sus módulos)

- kill: Finaliza un proceso y elimina un archivo (Para uno de sus módulos)

- stop: Finaliza un proceso pero no elimina su archivo (Para uno de sus módulos)

- resume: Inicia un proceso (Para uno de sus módulos)

- modules: Descarga y ejecuta un nuevo módulo.

- update: Descarga una nueva versión y actualiza.

- update_interval: Modifica el intérvalo entre dos intentos consecutivos de actualización.

La investigación ha permitido conocer los siguientes tres módulos de Novter:

- Un módulo que muestra una página web fraudulenta de tech support con el fin de estafar a los usuarios.

- Un módulo que abusa de WinDivert (Una herramienta de Windows que permite capturar, modificar o droppear paquetes de red enviados desde y hacia pilas de red de Windows con el fin de bloquear la comunicación de procesos como los de software antivirus).

- Un módulo (al que se decidió llamar Nodster) escrito en NodeJS e io para actuar como proxy para el tráfico de red, el cual podría ser el módulo responsable de construir la red de proxies necesitada para sostener las operaciones de click fraud.

Créditos de la imagen: Trend Micro

Nodster: El módulo que desempeña tareas de network proxy

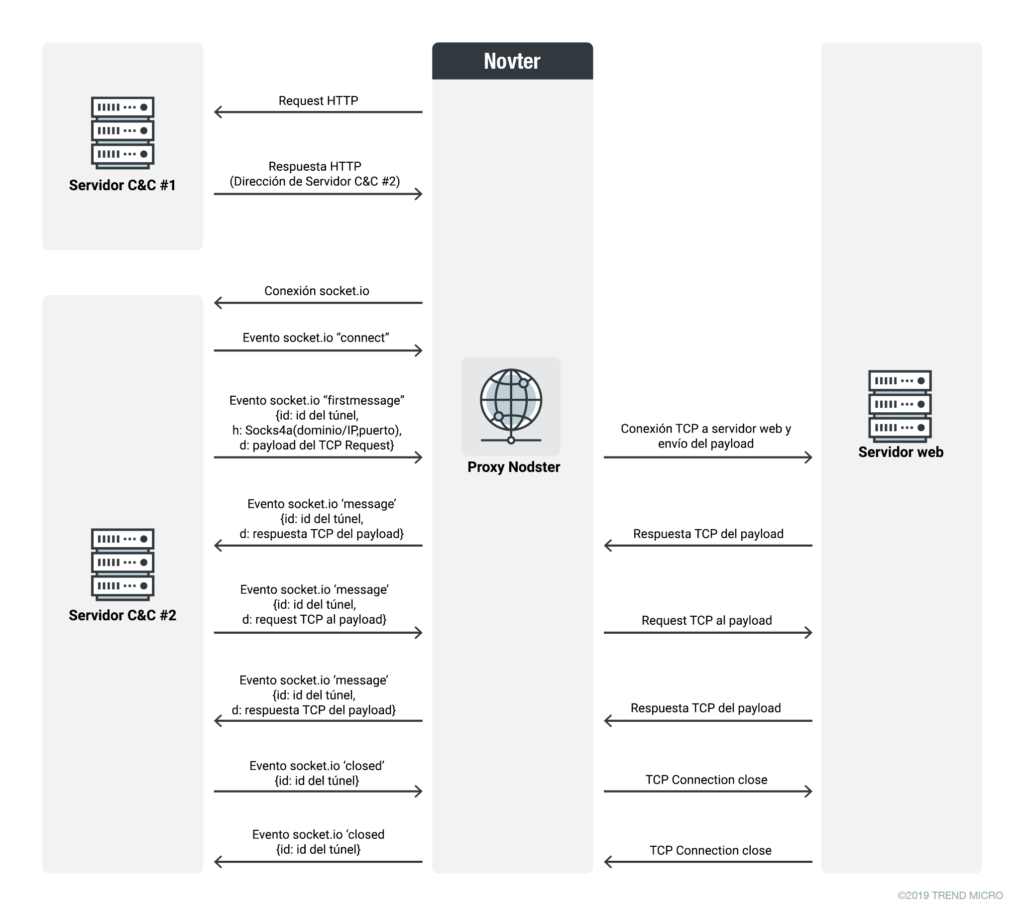

Un análisis a abajo nivel del módulo Nodster permitió conocer que su función es la de instalar NodeJS en el equipo infectado y ejecuta un script llamado app.js en el background, el cual a su vez se conecta a la dirección de un servidor de su Command & Control y recibe una nueva dirección de otro servidor.

Tras esto, establece una conexión inversa al segundo servidor de la Command & Control a través del protocolo socket.io y recibe comandos que le solicitan hacer una conexión TCP, enviar un payload y regresar la respuesta al servidor, una vez realizado esto el sistema infectado se ha convertido en un proxy que el atacante puede utilizar para continuar manteniendo su operación.

Créditos de la imagen: Trend Micro

A continuación se encuentra la grabación del webinar que hemos realizado acerca de la amenaza el pasado Viernes 4 de Octubre: