Recientemente diversas organizaciones se vieron afectadas por un sofisticado ataque que brindó a los atacantes acceso a las redes corporativas medinte el despliegue de un backdoor.

En esta entrada estaremos comentando acerca de cómo se llevaron a cabo estos ataques, de qué se hablamos cuando hablamos del backdoor Sunburst y qué puedes hacer para reducir el riesgo en tu organización.

¿Qué sucedió?

Cientos de organizaciones fueron afectadas por un supply chain attack, ataques donde los cibercriminales logran su cometido de vulnerar a su objetivo dirigiéndose en primer lugar a un punto débil en la cadena de suministros, como puede ser comprometer en primera instancia a un proveedor de servicios externos.

En este caso puntual, los atacantes lograron comprometer el mecanismo de actualización de SolarWinds Orion, una aplicación para el monitoreo y administración de la red, abusando de este sistema para desplegar un troyano de tipo backdoor conocido como Sunburst.

Tal y como su denominación de backdoor lo indica, la funcionalidad de Sunburst es la de dejar un acceso para los atacantes dentro del ordenador infectado, teniendo control casi total sobre el dispositivo. Sumado a la capacidad de recopilar linformación sobre el equipo, el entorno y luego enviar la misma hacia servidores controlados por los cibercriminales.

¿Quiénes fueron afectados?

Este incidente no es algo menor, ya que entre los clientes de SolarWinds se encuentra la gran mayoría de las grandes empresas estadounidenses (Alrededor de 420 de la lista Fortune 500) e incluso varios organismos gubernamentales como lo son la NASA y el pentágono.

Si bien de momento no se conocen grandes consecuencias de estos incidentes, es seguro que vayan a verse en un futuro próximo, ya que pareciera ser que el proceso de actualización de SolarWinds fue comprometido por lo menos en Marzo de este año, por lo que es una posibilidad que todo cliente que haya actualizado en este periodo de tiempo se encuentre también infectado.

SolarWinds, por su parte, está impulsando una investigación de la mano de FireEye y varios organismos de los Estados Unidos para poder investigar cómo fue que sucedió. Adicionalmente, estiman que esta versión infectada fue descargada por alrededor de dieciocho mil clientes suyos entre los meses de Marzo y Junio.

Acerca de SunBurst: Funcionamiento e indicadores de compromiso

Previo a su ejecución, el backdoor valida que el hash de nombre de proceso y una clave de registro han sido configurados en unos valores específicos. Y sólo se ejecutará si: el equipo forma parte de un dominio y han pasado al menos doce días desde que el equipo se infectó inicialmente. Esto dificulta las tareas de análisis pero también limita el rango de posibles víctimas.

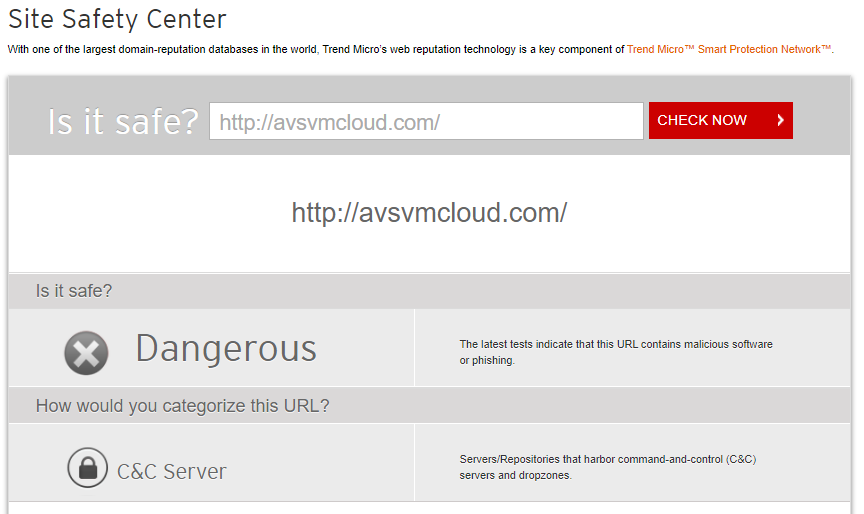

Una vez iniciado, conecta contra su servidor de Command & Control a través de diversos dominios con un formato en particular:

{strings aleatorios}.appsync-api.{subdominio}.avsvmcloud.com

El subdominio puede ser cualquiera de los siguientes:

- eu-west-1

- eu-west-2

- eu-east-1

- eu-east-2

Dentro de los equipos, es capaz de recopilar información sobre los mismos así como ejecutar determinados comandos. Entre la información que puede recopilar, se encuentran:

- Nombre de dominio.

- Interfaces de red.

- Procesos y servicios en ejecución.

- Controladores instalados.

Esta información es luego utilizada para o bien contrastarla contra una lista negra (si encuentra ciertos controladores, procesos o servicios en el ordenador el backdoor deja de ejecutarse) o generar un user ID para el dispositivo afectado.

Entre las tareas que puede llevar a cabo en un ordenador, destacan las siguientes:

- Operaciones de registro (Leer, escribir y eliminar claves/subclaves).

- Operaciones de archivo (Leer, escribir y eliminar).

- Ejecutar/Finalizar procesos.

- Reiniciar el sistema.

¿Cómo reducir el riesgo?

En un security advisory, SolarWinds solicita a sus clientes que actualicen de forma inmediata su software a un versión segura que no contiene el código malicioso. Dentro del mismo advisory, se listan los productos y versiones apropidas.

Trend Micro, por su parte, ha bloqueado en sus soluciones el dominio avsvmcloud.com y ya detecta los archivos maliciosos que han sido relacionados con este ataque bajo los nombres: Backdoor.MSIL.SUNBURST.A y Trojan.MSIL.SUPERNOVA.A

Debajo se encuentran listados los indicadores de compromiso relacionados con esta amenaza, así como el nombre de detección de los mismos en la tecnología antimalware de Trend Micro:

SHA256: 019085a76ba7126fff22770d71bd901c325fc68ac55aa743327984e89f4b0134

SHA1: 2f1a5a7411d015d01aaee4535835400191645023

Detección: Backdoor.MSIL.SUNBURST.A

SHA256: c15abaf51e78ca56c0376522d699c978217bf041a3bd3c71d09193efa5717c71

SHA1: 75af292f34789a1c782ea36c7127bf6106f595e8

Detección: Trojan.MSIL.SUPERNOVA.A

SHA256: ce77d116a074dab7a22a0fd4f2c1ab475f16eec42e1ded3c0b0aa8211fe858d6

SHA1: d130bd75645c2433f88ac03e73395fba172ef676

Detección: Backdoor.MSIL.SUNBURST.A

SHA256: 32519b85c0b422e4656de6e6c41878e95fd95026267daab4215ee59c107d6c77

SHA1: 76640508b1e7759e548771a5359eaed353bf1eec

Detección: Backdoor.MSIL.SUNBURST.A

SHA256: d0d626deb3f9484e649294a8dfa814c5568f846d5aa02d4cdad5d041a29d5600

SHA1: 1b476f58ca366b54f34d714ffce3fd73cc30db1a

Detección: Backdoor.MSIL.SUNBURST.A