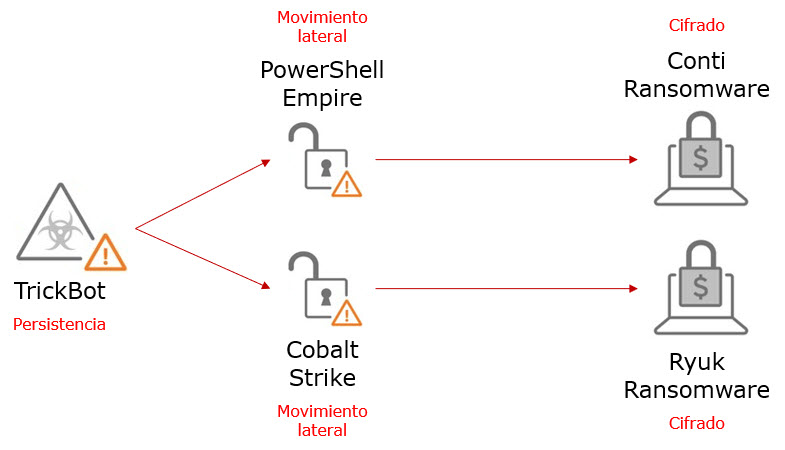

TrickBot, el ya reconocido malware que comenzó su trayectoria en 2016 como un Banking Trojan y que pasó a ser aún más conocido tras estar involucrado en campañas de distribución de Ryuk Ransomware donde trabajaba junto a Emotet, ha recibido una nueva actualización que trae consigo una importante funcionalidad que incrementa su potencial de persistencia.

TrickBoot, como ha sido denominada por Advanced Intelligence y Eclypsium, permite a TrickBot identificar vulnerabilidades conocidas en los dispositivos infectados, las cuales puede explotar con el fin de inyectar código malicioso sobre el firmware UEFI/BIOS de los mismos, lo cual resultaría en un mecanismo de persistencia más que eficaz.

Esto marca un paso importante en la evolución de TrickBot ya que los implantes a nivel de UEFI son la forma más sigilosa, podesora y profunda de bootkits […] Añadiendo la habilidad de conocer vulnerabilidades específicas de firmware UEFI/BIOS en los dispositivos de sus víctimas, los actores de TrickBot pueden lograr persistencia a nivel de firmware que sobreviva al formateo o incluso dejarle inutilizable

Fuente: Trickbot now offers trickboot: persist, brick, profit

Debido a que UEFI facilita el cargado del sistema operativo, la infección con TrickBot en un dispositivo sería resistente tanto a la reinstalación del sistema operativo e incluso a un cambio del disco de almacenamiento. Lo que dificultaría la limpieza de un dispositivo infectado.

Con esta nueva funcionalidad, es un hecho que los cibercriminales detrás de Trick Bot suman un nueva ventaja a la hora de la negociación, pudiendo dejar persistencia en los dispositivos para un uso posterior, por ejemplo en casos donde ya se haya pagado el rescate tras una infección de ransomware. También aparece la posibilidad de que cambien el foco de sus operaciones hacia algo más orientado al espionage o incluso ataques enfocados en dejar dispositivos inutilizables.

Asimismo, con la persistencia en UEFI los operadores podrían deshabilitar cualquier control de seguridad a nivel de sistema operativo que deseen, incluso neutralizando la protección del endpoint para poder actuar con tranquilidad en el próximo arranque.

Para reducir el riesgo de esta nueva amenaza, se recomienda mantener el firmware actualizado, activar protecciones ante escritura en BIOS y que se verifique la integridad del firmware para mantener nuestros dispositivos seguros ante modificaciones no autorizadas.