Cibercriminales detrás de operaciones de ransomware están llevando a cabo una serie de campañas de distribución de malware en las que buscan engañar a usuarios, haciendo mención a una supuesta actualización de Microsoft Teams, con el fin de que descarguen malware.

Este tipo de campañas fue visto ya el año pasado, cuando fueron utilizadas para desplegar el ransomware DoppelPaymer, aunque en este caso han mostrado una evolución en el aspecto técnico como ha sido el uso de binarios firmados y varios payloads en una segunda etapa.

(Créditos de imagen: Traducido de Microsoft)

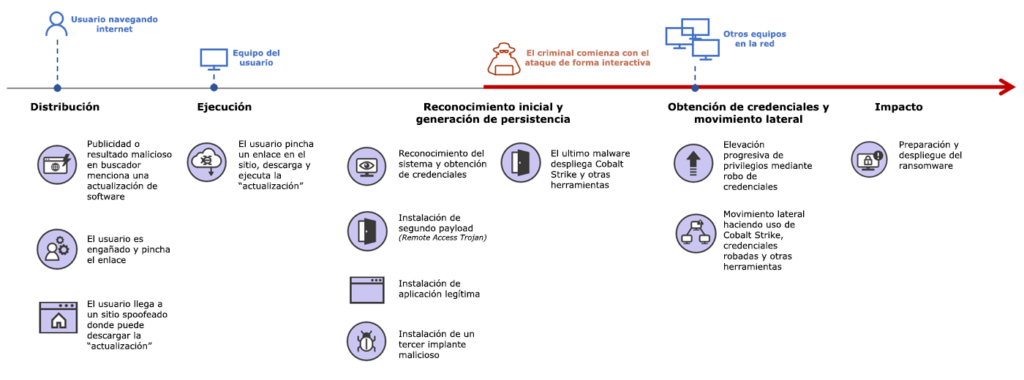

Estas campañas comienzan cuando un usuario es engañado (mediante publicidad o posicionamiento en buscadores pagado por los criminales) y llevado a un sitio fraudulento donde se le hace descargar una supuesta actualización de Microsoft Teams, la cual es descargada e instalada en el ordenador.

El ejecutable que ha descargado el usuario, sin embargo, ejecuta PowerShell con el fin de desplegar más contenido malicioso en el equipo, así como un copia legítima de Microsoft Teams con el fin de que el usuario no sospeche nada.

De acuerdo con Microsoft, en muchos casos el payload inicial fue Predator the Thief (un infostealer del que ya hemos hablado anteriormente), aunque también pudieron ver un backdoor (Bladabindi/NJRat) y otro stealer (ZLoader).

Posteriormente, el malware descargaba otros payloads siendo la herramienta Cobalt Strike una de las más usadas, permitiendo a los atacantes analizar el entorno y evaluar cómo moverse lateralmente a través de la red.

En gran cantidad de los casos que observó Microsoft, el último paso en estos ataques consistía en el despliegue de ransomware sobre el resto de los equipos en la red. Lo cual no es sorpresa teniendo en cuenta la cantidad de infecciones de Ryuk recientes en donde los atacantes utilizaban herramientas como Cobalt Strike para llegar a los controladores de dominio y desplegar el ransomware desde allí.

Más información:

Si bien no tiene relación con estas campañas puntuales, en el siguiente vídeo comentamos acerca de las campañas recientes donde se utilizan herramientas como Cobalt Strike y se explotan vulnerabilidades como ZeroLogon paraa desplegar ransomware Ryuk.