No es ninguna novedad que existen vídeos en YouTube propagando malware aprovechándose de gente que busca descargar algún software, parche o aplicación.

Sin embargo, recientemente se han visto casos de muchos canales que suben vídeos publicitando supuestas aplicaciones que permiten obtener criptomonedas. Claramente es completamente falso y buscan distribuir malware.

Hemos analizado uno de los archivos ofrecidos en uno de los canales más destacables de estos, el cual se presenta bajo el nombre de Crypto World y ya cuenta con más de 21000 reproducciones.

A continuación detallamos un breve análisis de la muestra descargada, que resultó ser Predator the thief, un conocido infostealer.

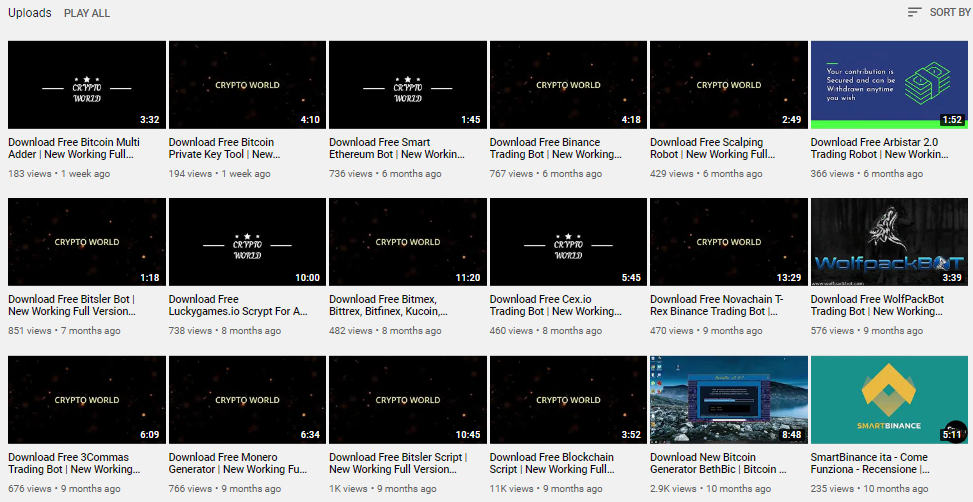

El canal de YouTube

El canal, conocido como Crypto World, cuenta con casi 22000 reproducciones distribuidas a través de 17 vídeos en los que muestran diferentes herramientas que, supuestamente, permitirían o bien minar criptomonedas u obtener la clave privada de diferentes wallets.

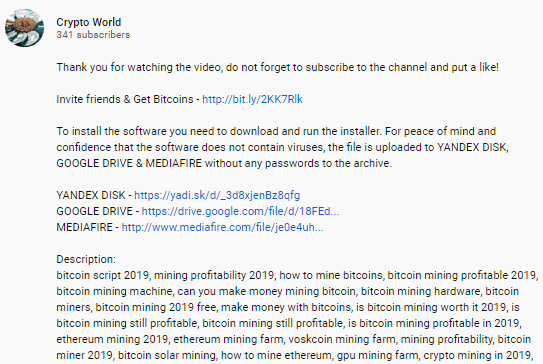

En el vídeo analizado, se muestra un vídeo de cómo funciona la supuesta herramienta y, como no podía ser de otra manera, se menciona en la descripción que la descarga (disponible a través de Google Drive, Yandex Disk y Mediafire) no contiene virus.

Análisis de la amenaza

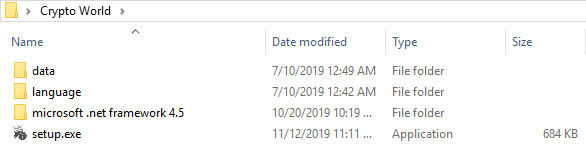

Descomprimiendo el archivo Crypto World.zip podemos encontrarnos con los siguientes contenidos:

Debajo se listan los contenidos de cada directorio:

Crypto World\

setup.exe

\data

rad_dede.unity3d

rad_enus.unity3d

rad_eses.unity3d

rad_esmx.unity3d

rad_frfr.unity3d

rad_itit.unity3d

rad_jajp.unity3d

rad_kokr.unity3d

rad_plpl.unity3d

rad_ptbr.unity3d

rad_ruru.unity3d

rad_thth.unity3d

rad_zhcn.unity3d

rad_zhtw.unity3d

\language

\arabic

arabic.ini

\temp

\bulgarian

bulgarian.ini

\temp

\chinese

chinesesimplified.ini

chinesetraditional.ini

\temp

\danish

danish.ini

\temp

\dutch

dutch.ini

\temp

\english

english.ini

\temp

\french

french.ini

\temp

\german

german.ini

\temp

\greek

greek.ini

\temp

\hungarian

hungarian.ini

\temp

\italian

italian.ini

\temp

\japanese

japanese.ini

\temp

\polish

polish.ini

\temp

\portuguese

portuguese.ini

\temp

\romanian

romanian.ini

\temp

\spanish

spanish.ini

\temp

\template

template.ini

\temp

checker.ini

\turkish

turkish.ini

\temp

\uyghur

uyghur.ini

\temp

\microsoft .net framework 4.5

dotNetFx45_Full_setup.exe

El directorio “data” cuenta con diferentes archivos con extensión unity3d pertenecientes al videojuego Hearthstone. Mientras que “language” posee distintos subdirectorios con archivos de extensión .ini donde se encuentran traducidos diferentes comandos a varios idiomas y también un checker.png en el directorio […]\template\temp al que haremos referencia en breve. También existe un directorio llamado “microsoft .net framework 4.5” en que se encuentra el instalador de dicho software.

En cuanto ejecutamos Setup.exe se inicia una interfaz en la que tenemos dos opciones, y nada más darle a Next estaremos infectando nuestro equipo.

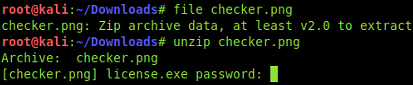

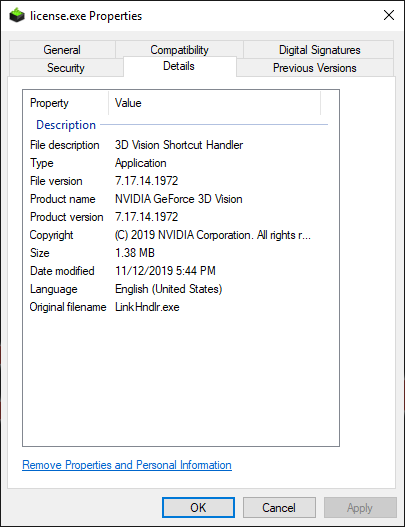

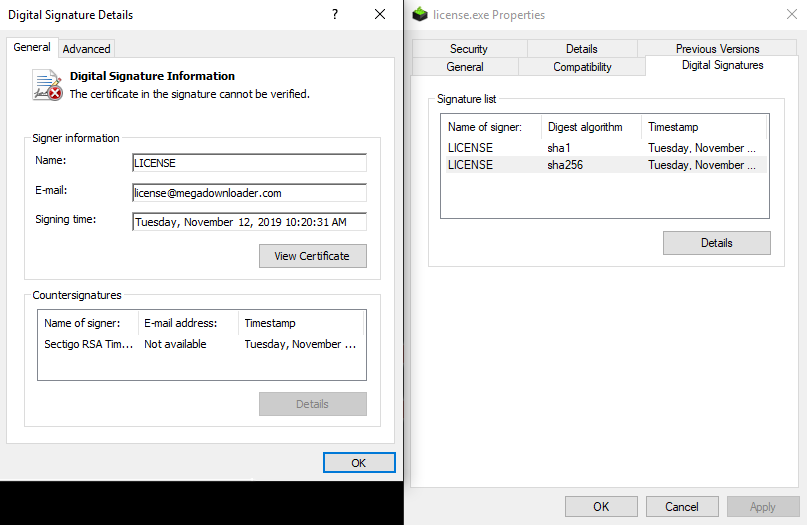

El programa no mostrará cambio alguno, pero en el trasfondo droppeará un ejecutable llamado license.exe en el directorio […]\language\template\temp\ y ahí es donde entra en juego el archivo checker.png.

Este archivo no es para nada una imagen, sino un archivo .zip que contiene license.exe y es de donde setup.exe lo obtiene, descomprimiéndolo y luego ejecutándolo.

El ejecutable license.exe es quien finalmente instala Predator the thief en el equipo, se trata de un infostealer conocido por mantener un constante contacto con su Command & Control, a la cual no sólo envía credenciales robadas sino que también tiene capacidad de robar los contenidos del clipboard y grabar utilizando la webcam del equipo.

También es importante mencionar que variantes recientes de este malware han sido vistas como punto de entrada para otras amenazas, las cuales se encuentra distribuyendo en forma similar a EMOTET.

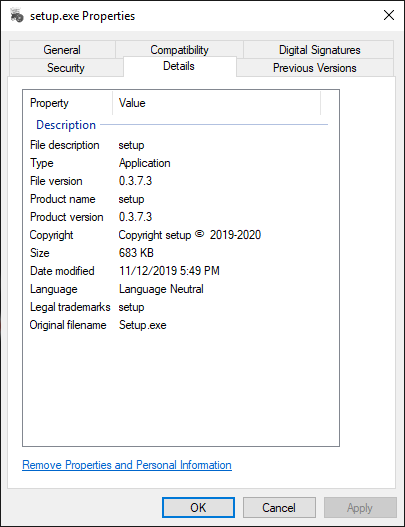

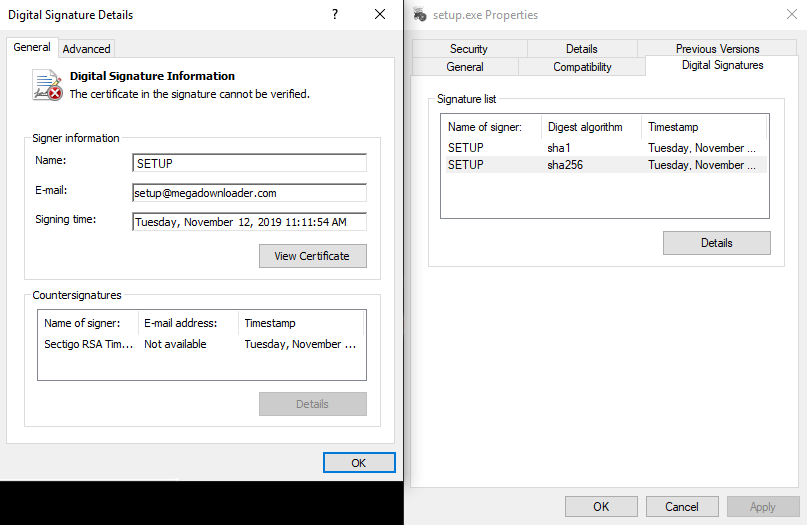

Información adicional sobre setup.exe y license.exe

Debajo se encuentran algunas capturas mostrando las propiedades de los archivos setup.exe y license.exe

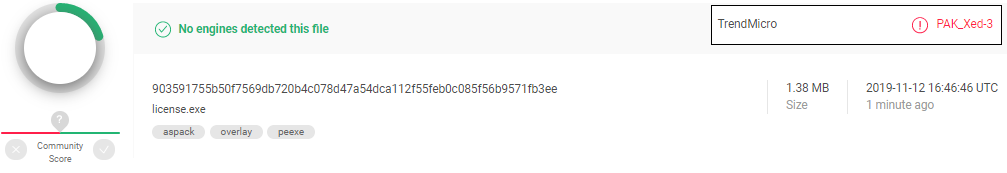

Es importante mencionar que ninguno de estos archivos es detectado por patrones a la hora de escribir este informe, pero license.exe sí es detectado por sistemas de Machine Learning de diferentes fabricantes, por ejemplo según Trend Micro bajo el nombre PAK_Xed-3

Indicadores de compromiso

195.133.201.49:80 | Servidor de Command & Control

68628a559b88fd7e2f2c5415248243f6a832107e42314e147f06a826e210504f | Setup.exe

903591755b50f7569db720b4c078d47a54dca112f55feb0c085f56b9571fb3ee | License.exe

d6735ddb2eace122f94c4536a2e97742a40eb70119ada9959be965adbea287f2 | Crypto World.zip