Entrada actualizada el 03/11/2022 para hacer mención a reglas de parcheado virtual para evitar la explotación de las vulnerabilidades puestas a disposición por parte de Trend Micro.

Se han hecho públicas por parte del equipo del proyecto OpenSSL dos vulnerabilidades relacionadas con buffer overflows en direcciones de correo X.509, las cuales han sido asignadas los indicadores CVE-2022-3602 y CVE-2022-3786.

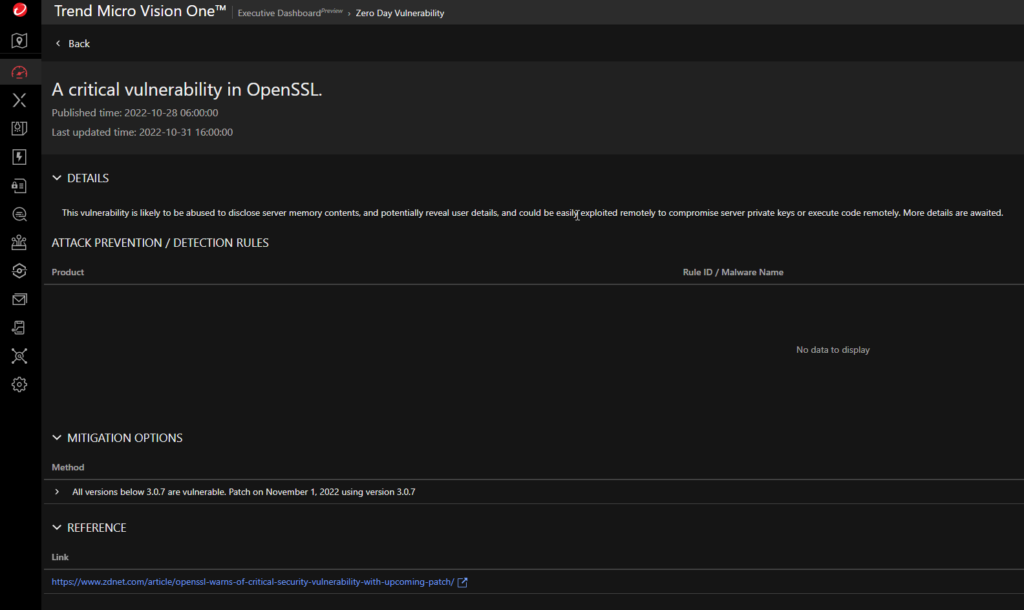

Estas dos vulnerabilidades son consideradas de alto riesgo y, si bien de momento no hay evidencias de explotación de las mismas ni se ha reportado la existencia de siquiera exploits de prueba, se recomienda realizar lo antes posible el upgrade a la versión de OpenSSL 3.0.7 que resuelve ambas vulnerabilidades.

Adicionalmente, el equipo del proyecto OpenSSL ha confirmado que versiones anteriores de OpenSSL (1.1.1, 1.0.2) no se ven afectadas por estas vulnerabilidades, solo las versiones de OpenSSL 3.0.0 a 3.0.6 son vulnerables.

Impacto de las vulnerabilidades

X.509 Email Address 4-byte Buffer Overflow (CVE-2022-3602) permitiría a un atacante, mediante el diseño de una dirección de correo maliciosa, realizar un overflow de cuatro bytes controlados por su parte en el stack, lo que podría resultar en un crash (con fines de denegación de servicio) o posiblemente también la ejecución de código remoto.

X.509 Email Address Variable Length Buffer Overflow (CVE-2022-3786) podría permitir a un atacante hacer uso de una dirección de correo maliciosa para realizar un overflow con un número arbitario de bytes con cierto carácter en el stack, lo que podría resultar en un crash.

Detección y mitigación

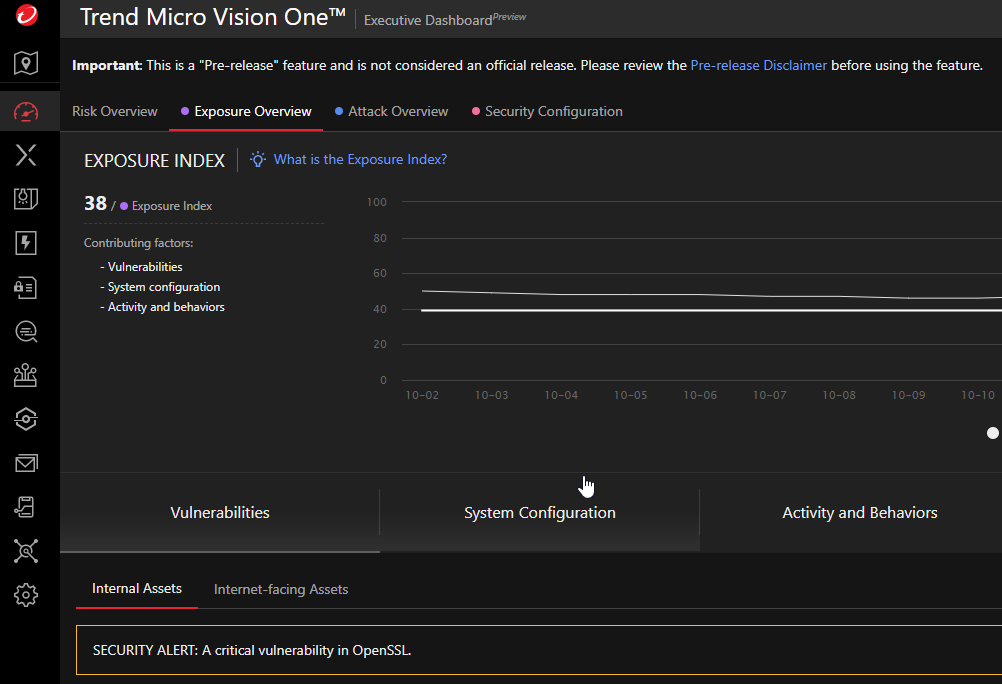

Aquellos clientes de Trend Micro que cuenten con acceso a la consola de Vision One XDR cuentan con la posibilidad de analizar si cuentan con una instalación de OpenSSL vulnerable en sus equipos (completa, no como parte de otro software).

Por otro lado, quienes no cuenten con Vision One pueden contactarnos para dar de alta una consola de forma gratuita y realizar el assessment con el fin de detectar posibles instalaciones vulnerables de OpenSSL en su entorno.

Quienes deseen en cambio realizar la tarea manual de investigarlo pueden utilizar el comando openssl version para validar qué versión de OpenSSL tienen desplegada (es importante tener en cuenta este comando solo verifica versiones instaladas de OpenSSL, no librerías específicas que puedan estar embebidas o incluidas en otro software, para este último punto se recomienda contactar con los vendors de dichas aplicaciones para saber si deberían actualizar paquetes posiblemente vulnerables)

Sumado a esto, Trend Micro está trabajando en hacer uso de información tanto pública respecto a estas vulnerabilidades como también investigaciones internas sobre posibles amenazas que busquen explotar las mismas para poner a disposición medidas de protección o mitigación proactivas a la brevedad. Adicionalmente, se está investigando si alguna de sus soluciones posee alguna de las versiones de OpenSSL 3.x afectadas.

INICIO DEL FRAGMENTO AÑADIDO 03/11/2022

Trend Micro ha puesto a disposición de sus clientes reglas de parcheado virtual para prevenir la explotación de una de estas vulnerabilidades:

OpenSSL

1011590 – OpenSSL ‘ossl_punycode_decode’ Buffer Overflow Vulnerability (CVE-2022-3602) – Server

OpenSSL Client

1011591 – OpenSSL ‘ossl_punycode_decode’ Buffer Overflow Vulnerability (CVE-2022-3602) – Client

Estas dos reglas ya encuentran disponibles tanto en Deep Security como en Cloud One Workload Security (ex-Deep Security as a Service), de momento en modo Detect Only. Si bien Trend Micro las pasará a modo Prevent (es decir, tomar acción) pasado un tiempo prudencial desde su despliegue, aquellos clientes que deseen cambiar el modo de funcionamiento de la misma pueden hacerlo.

FIN DEL FRAGMENTO AÑADIDO 03/11/2022

Por otro lado y como se ha mencionado anteriormente, la forma de mitigación definitiva de estas vulnerabilidades consiste en actualizar las instalaciones de OpenSSL identificadas como vulnerables a la versión 3.0.7

Enlaces de referencia y documentación adicional

Trend Micro:

SECURITY ALERT: OpenSSL 3.x X.509 Email Address Buffer Overflows (CVE-2022-3602, CVE-2022-3786)

OpenSSL project:

OpenSSL Security Advisory [01 November 2022]

CVE-2022-3786 and CVE-2022-3602: X.509 Email Address Buffer Overflows