Desde que salió a la luz y comenzaron a aparecer pruebas de concepto de exploit, era sólo cuestión de tiempo que comenzase el desarollo de piezas de malware que incluyeran a ZeroLogon debido a su criticidad y el riesgo que representa para cualquier dominio.

De acuerdo con Microsoft, se trataría de TA505 (identificado por ellos como Chimborazo), un threat actor que comenzó su historia en el año 2014 distribuyendo el troyano bancario Dridex, y desde entonces ha sido conocido por distribuir todo tipo de piezas de malware y sin ningún tipo de distinción acerca de qué sectores atacar.

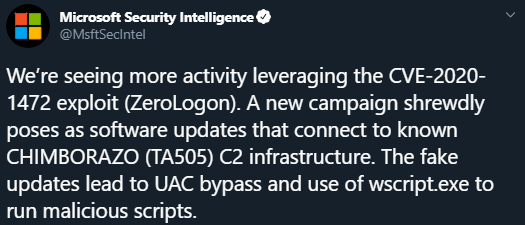

En las campaña reportada por Microsoft, los cibercriminales están utilizando supuestas actualizaciones de software que en verdad se conectan a la infraestructura de Command & Control de los atacantes. Y es mediante estas “actualizaciones”, ellos obtienen privilegios (mediante un bypass del Control de Acceso a Usuarios) y usan los mismos para ejecutar scripts maliciosos mediante el uso de WScript.exe (Windows Script Host).

Estamos viendo más actividad utilizando al exploit CVE-2020-1472 (ZeroLogon). Una nueva astuta campaña pretende ser actualizaciones de software que conectan a infraestructura de Command & Control conocida de Chimborazo (TA505). Estas falsas actualizaciones llevan a un bypass del UAC y uso de wcript.exe para ejecución de scripts maliciosos.

Una vez dentro, los atacantes utilizan MSBuild.exe (Microsoft Build Engine) para compilar una versión actualizada de la herramienta post-explotación Mimikatz que incluye código de exploit para ZeroLogon. Con esta herramienta, los atacantes pueden atacar a cualquier servidor vulnerable y ahorrarse todo el trabajo de obtener credenciales de administrador de dominio, para finalmente hacer lo que deseen desde el controlador de dominio.

Es importante mencionar que los ataques más recientes por parte de este grupo, finalizan con el despliegue del ransomware Clop. Como fue el caso de la Universidad de Maastricht a comienzos de Febrero de este año, tras el cual se tuvo que pagar un rescate de 30 bitcoins (Aproximadamente unos €200.000 en su momento). Por lo cual este es un escenario posible en los ataques de la actualidad.

Información adicional

Debajo podrán encontrar nuestros dos vídeos acerca de ZeroLogon, el primero informando acerca de la vulnerabilidad y el segundo una breve demo enseñando lo sencillo que resulta explotar esta vulnerabilidad y cómo sería posible proteger nuestros controladores de dominio sin necesidad de implementar parches ni reiniciar los mismos.