El Patch Tuesday de Agosto de este año resolvía un total de 120 vulnerabilidades, entre ellas CVE-2020- 1472 que reside en Netlogon y es un fallo de elevación de privilegios que podría ser explotado en un ataque que pondría en jaque a todo un dominio Windows en caso de explotación exitosa.

Si bien Microsoft no reveló detalles técnicos acerca de la vulnerabilidad (debido a su severidad que le dió una puntuación CVSSv3 de 10), investigadores de Secura B.V. publicaron un análisis acerca de la misma:

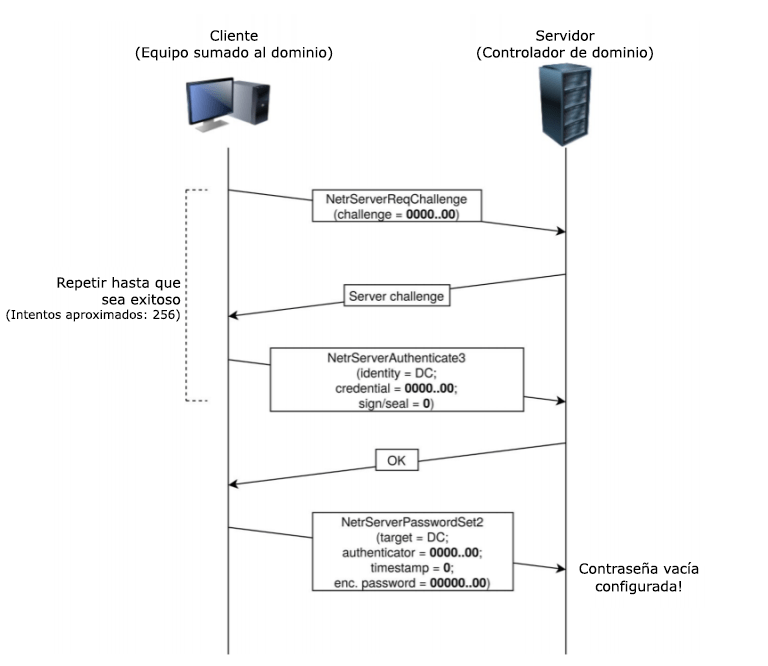

Forjando un token de autenticación para un funcionalidad específica de Netlogon, fue capaz de llamar a una función que modificase la contraseña del Domain Controller por otro valor conocido. Luego de esto, el atacante puede usar esta nueva contraseña para tomar control sobre el Domain Controller y robar las credenciales de un administrador de dominio.

Fuente: Secura

La vulnerabilidad surge a raíz de un fallo en el esquema de autenticación criptográfica que utiliza el Protocolo Remoto de netlogon (MS-NRPC) que puede ser utilizado entre otras cosas para actualizar la contraseña de ordenadores.

Un atacante podría, explotando esta vulnerabilidad, suplantar la identidad de cualquier ordenador (incluído el Domain Controller) y ejecutar llamadas a procedimientos remotos en su nombre. Asimismo, podría también explotarla para deshabilitar características de seguridad en el proceso de autenticación de Netlogon y cambiar contraseñas de otros ordenadores en el Active Directory del Domain Controller.

Simplemente con el envío de un número de mensajes de Netlogon en que varios campos estén llenos de ceros, un atacante puede cambiar la contraseña del Domain Controller que esté almacenada en el Active Directory. Esto puede ser usado para luego obtener credenciales de administrador de dominio y restaurar la contraseña original del Domain Controller.

[…]

Este ataque tiene un impacto enorme: básicamente permite a cualquier atacante en la red local (sea una amenza interna o alguien que simplemente conectó un dispositivo a un puerto de red on-premises) comprometer completamente el dominio de Windows. El ataque puede ser llevado a cabo por completo sin autenticación alguna.

Fuente: Secura

La única dificultad que puede llegar a tener el atacante previa a poder explotar esta vulnerabilidad es el hecho de que necesita estar dentro de la red corporativa para llevar a cabo este ataque. Sin embargo, no por esto hay que olvidar que se trata de un vulnerabilidad con una criticidad muy alta, que puede tener un gran impacto en caso de ser explotada y que no requiere autenticación por parte del atacante.

Los parches disponibilizados por Microsoft en Agosto resuelven temporalmente esta vulnerabilidad habilitando el rechazo de conexiones inseguras de Netlogon para el proceso de autenticación, estando previsto un parche que ofrezca una resolución definitiva para Febrero de 2021. Sin embargo, requieren que uno active esta nueva funcionalidad de seguridad (Más información al respecto en nuestro vídeo al final de esta entrada)

Adicionalmente, los clientes de Trend Micro que cuenten con TippingPoint en su red o Deep Security en sus servidores pueden protegerse con las siguientes reglas de IPS:

Deep Security

Rule 1010519 – Microsoft Windows Netlogon Elevation of Privilege Vulnerability (CVE-2020-1472)

TippingPoint

Filter 38166: MS-NRPC: Microsoft Windows Netlogon Authentication Bypass Attempt

Información adicional

Vídeo que hemos preparado acerca de Zerologon, comentando brevemente qué es, por qué resulta tan crítica, sus potenciales impactos y cómo proteger nuestro dominio.

Enlaces de referencia presentes en el vídeo:

- Advisory de Microsoft:

CVE-2020-1472 | Netlogon Elevation of Privilege Vulnerability - Release notes de Microsoft:

August 2020 Security Updates - Documentación de Microsoft sobre habilitar la protección en los DC:

How to manage the changes in Netlogon secure channel connections associated with CVE-2020-1472 - Publicación de Trend Micro:

Microsoft Windows Server “Zerologon” Netlogon Elevation of Privilege Vulnerability (CVE-2020-1472) - Nota de CCN-CERT:

Vulnerabilidad crítica en Windows Server - POCs:

Autor: blackarrowsec

Autor: dirkjanm

Autor: bb00

Autor: risksense - Zerologon Testing Script:

Autor: Secura B.V.

Nuestra demo, mostrando lo sencillo y rápido que resulta ejecutar Zerologon, así como combinarle con otras herramientas para obtener en cuestión de segundos acceso a un Domain Controller como administrador del dominio: