El troyano, que tantas víctimas se cobró el año pasado, había lanzado sus últimas campañas en Febrero de este año. Y ahora, tras cinco meses de inactividad, parece estar comenzando nuevamente con sus operaciones.

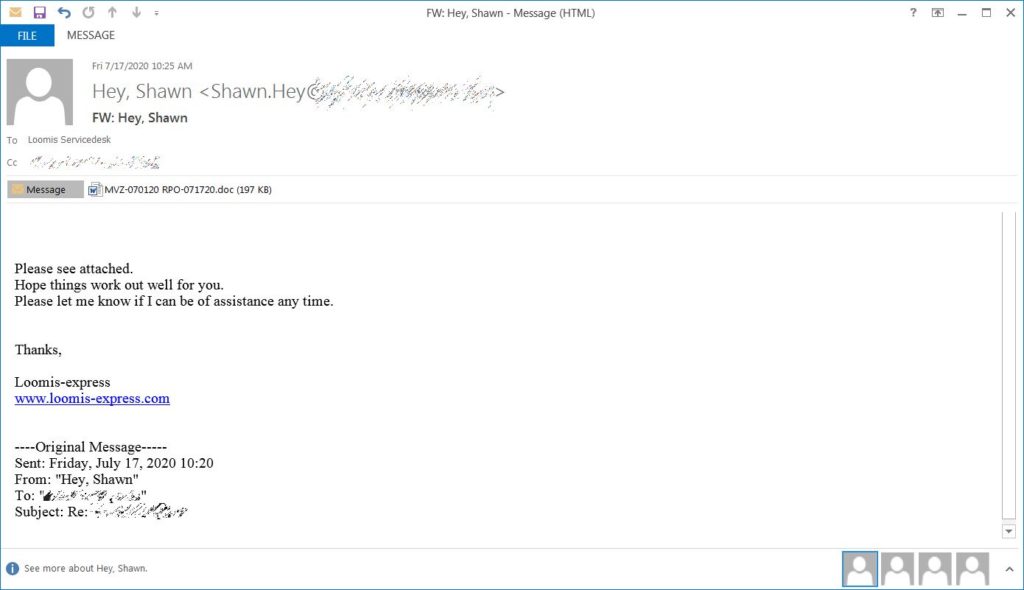

Desde el pasado Viernes se han visto diversos correos electrónicos como las que ha usado previamente: haciendo referencia a pagos, envíos y respondiendo a cadenas previas, entre otros. Todo esto con el objetivo de lograr que los usuarios descarguen un documento de Office con macros.

Créditos de imagen: Binary Defense

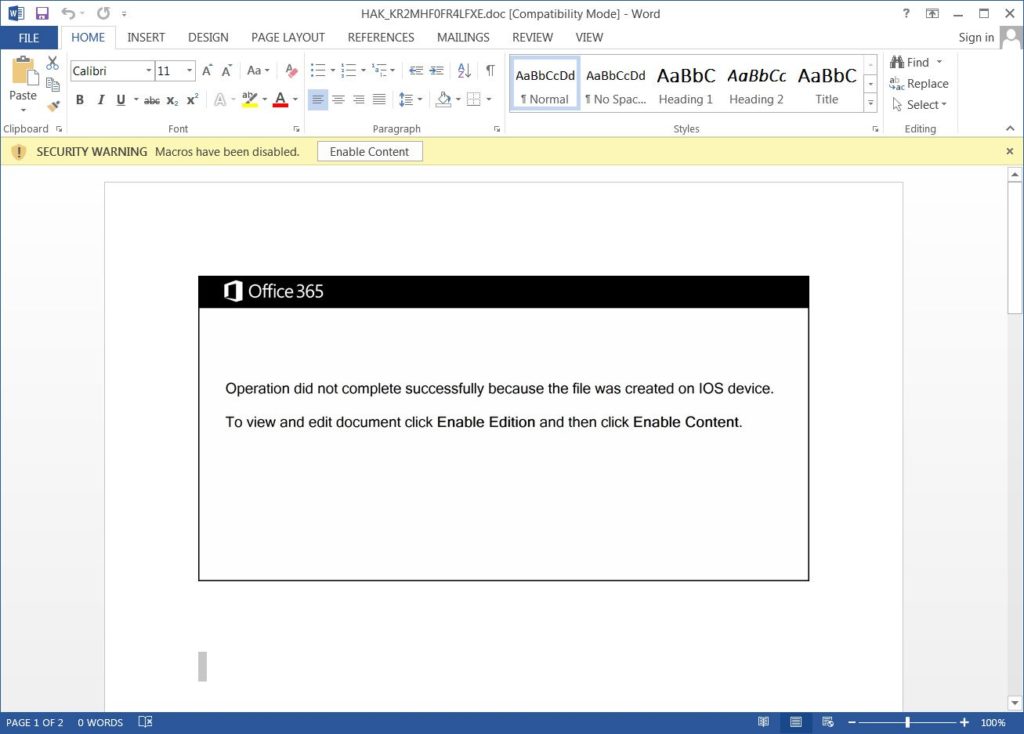

Una vez el documento de Office es abierto, y sus macros iniciadas, éstas se encargan de lanzar un proceso de PowerShell codificado en base64 que descarga el malware propiamente dicho desde algún sitio de WordPress que ha sido vulnerado para este fin.

Créditos de imagen: Binary Defense

Una vez el malware se descarga y ejecuta, éste crea claves de registro para tener persistencia y se mantiene residente en el equipo. Es a partir de ahí a partir de donde, en la mayoría de los casos, mantiene un constante contacto con su botnet.

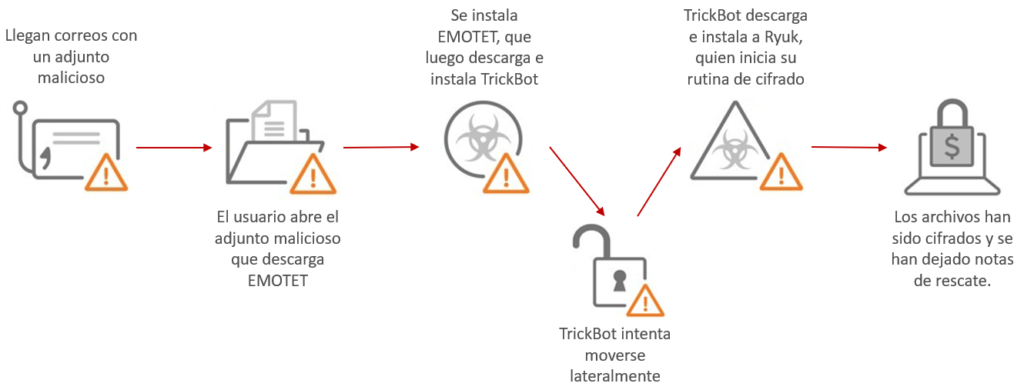

Vale la pena recordar que Emotet se había convertido en sus anteriores campañas en el principal punto de entrada para el troyano bancario TrickBot, que era capaz de realizar movimientos laterales y robar credenciales. Las cuales luego utilizaba para propagarse a servidores de dominio y desde allí desplegar el ransomware Ryuk.

Las campañas actuales parecen no estar siendo dirigidas a a una región ni país en particular, sino que ya se han visto casos a través de todo el mundo:

Información adicional:

Nuestros webinars respecto a Emotet y Ryuk: