Ayer 14 de Julio, como ya es costumbre, Microsoft puso a disposición su actualización mensual para resolver diversas vulnerabilidades presentes en su sistema operativo y aplicaciones.

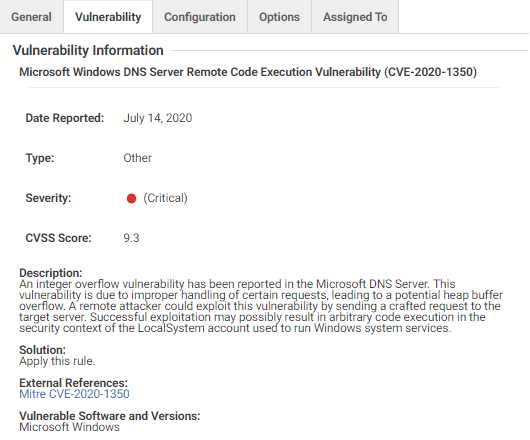

Entre ellas, se destaca CVE-2020-1350: una vulnerabilidad de ejecución de código remoto sobre servidores DNS Windows y que es considerada crítica debido a que un atacante no requiere autenticación para explotar la misma, lo cual se lograría únicamente enviando una solicitud maliciosa específicamente diseñada con este fin y resultando en la ejecución de código con privilegios de usuario SYSTEM.

Como si lo anterior fuera poco, todo parece indicar que la misma es “wormeable” como varias de las presentes en protocolo RDP que habían sido descubiertas hace sólo meses, y como lo fue EternalBlue . Lo que significa que podría ser incorporada en una pieza de malware para diseñar una amenaza capaz de propagarse a sí misma, como lo había hecho WannaCry con esta última en el año 2017.

A continuación, el advisory acerca de la misma:

A remote code execution vulnerability exists in Windows Domain Name System servers when they fail to properly handle requests. An attacker who successfully exploited the vulnerability could run arbitrary code in the context of the Local System Account. Windows servers that are configured as DNS servers are at risk from this vulnerability.

To exploit the vulnerability, an unauthenticated attacker could send malicious requests to a Windows DNS server.

The update addresses the vulnerability by modifying how Windows DNS servers handle requests.

Fuente: CVE-2020-1350 | Windows DNS Server Remote Code Execution Vulnerability

Una vulnerabilidad de ejecución de código remoto existe en servidores DNS de Windows cuando fallan en manejar correctamente las solicitudes. Un atacante que explotase con éxito la vulnerabilidad podría ejecutar código arbitrario como la cuenta local de SYSTEM. Todo servidor Windows configurado con el rol de DNS está expuesto ante esta vulnerabilidad.

Para explotar la vulnerabilidad, un atacante podría enviar (sin necesidad de autenticarse) solicitudes maliciosas a un servidor DNS Windows.

Esta actualización resuelve la vulnerabilidad mediante la modificación de cómo los servidores DNS Windows manejan las solicitudes que reciben.

Traducción al español

Si bien el parche ya se encuentra disponible, no siempre es fácil aplicar los mismos sobre nuestros servidores nada más estar disponibles. Si bien no se conoce un factor mitigante de la misma que pueda servir para reducir el riesgo de que la misma se explote, Microsoft detalla el siguiente workaround para prevenir la explotación

Cargar la siguiente clave de registro

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\DNS\Parameters DWORD = TcpReceivePacketSize Value = 0xFF00

IMPORTANTE: Se requiere un reinicio del servicio DNS para que el cambio tome efecto.

Una vez aplicado el parche, sería seguro eliminar la clave creada.

Los clientes de Trend Micro pueden, adicionalmente, proteger sus servidores con la siguiente regla del Virtual Patching de Deep Security:

1010401 – Microsoft Windows DNS Server Remote Code Execution Vulnerability (CVE-2020-1350) – Server

1010401 – Microsoft Windows DNS Server Remote Code Execution Vulnerability (CVE-2020-1350) – Server