Una investigación reveló que por lo menos desde mediados de Enero, se encuentra activa una campaña de distribución de malware que busca engañar a los usuarios para que descarguen y ejecuten una aplicación maliciosa creyendo que están instalando un certificado de seguridad.

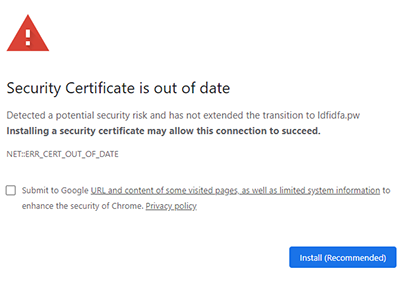

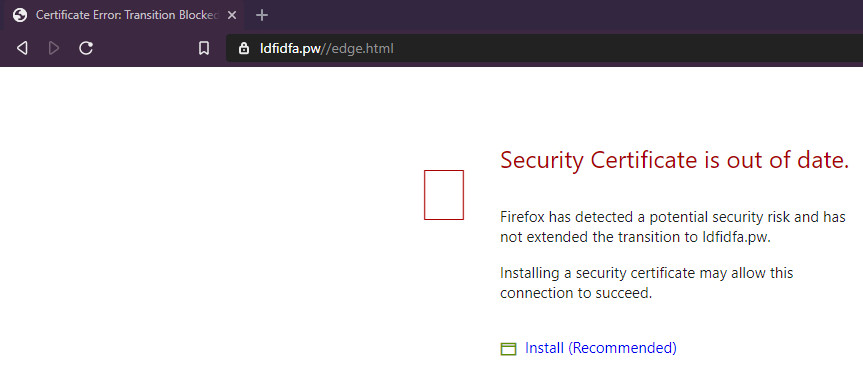

Los cibercriminales logran esto vulnerando diferentes sitios web y utilizando un iframe del mismo tamaño que la web a través del que se cargan los contenidos presentes en otro sitio y se muestra un mensaje notificando al usuario sobre un supuesto error de certificado:

Security Certificate is out of date

Detected a potential security risk and has not extended the transition to ldfidfa.pw

Installing a security certificate may allow this connection to succeed.

NET:ERR_CERT_OUT_OF_DATE

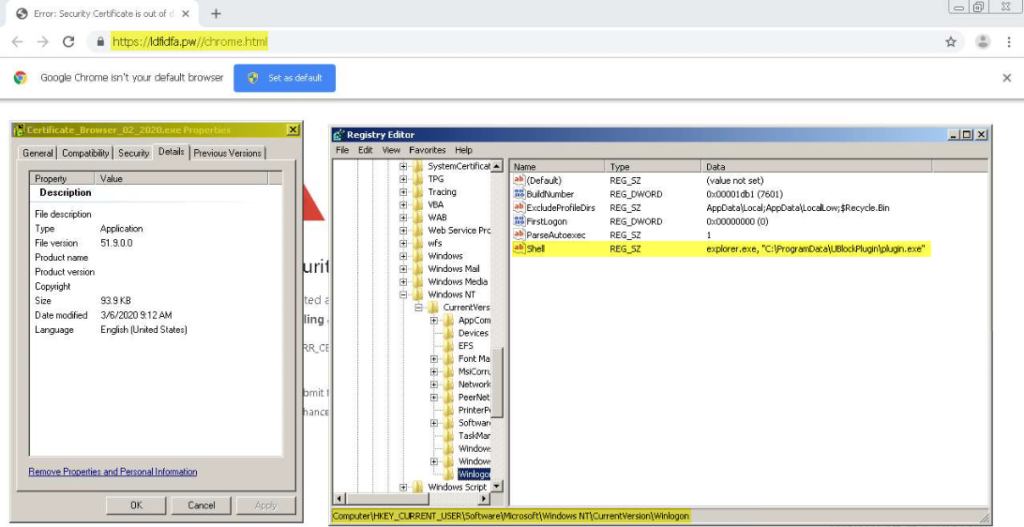

La única opción que muestra este mensaje es la de “instalar” este supuesto certificado de seguridad, la cual descarga un binario llamado Certificate_Browser_02_2020.exe que una vez ejecutado se copia a C:\ProgramData\UBlockPlugin bajo el nombre plugin.exe y genera persistencia modificando la clave de Userinit HKEY_CURRENT_USER\Software\Microsoft\Windows NT\CurrentVersion\Winlogon

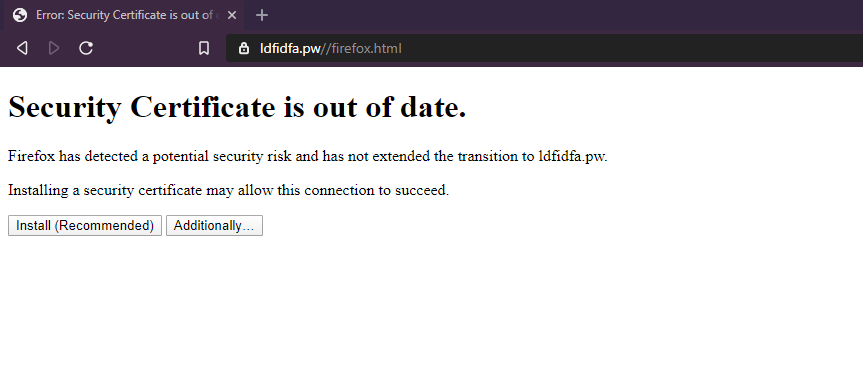

Si bien la campaña parece estar de momento enfocada en usuarios de Chrome y el mensaje parece sólo estar disponible en inglés, en base a lo que hemos analizado es posible que los atacantes se encuentren adaptando el mismo ataque hacia los usuarios de otros navegadores web, pues encontramos archivos con sus nombres y diferentes mensajes:

Cabe mencionar que esta campaña parece estar evolucionando también respecto a las amenazas que distribuye, ya que ha sido vista desde mediados de Enero por analistas de Kaspersky distribuyendo Mokes y Buerak, dos backdoors diferentes.

Indicadores de compromiso

Binarios

25a3b0e052a2669fb007252c9d923a15518dd32b8e1e4cc9ed0fbb4353cf3347 | Certificate_Browser_02_2020.exe / plugin.exe (Detectado por Trend Micro como TROJ_GEN.R011C0PC120)

Direcciones IP

47.56.114.152 | https[:]//ldfidfa[.]pw

URLs

https[:]//ldfidfa[.]pw | Sitio web donde se hostean los mensajes de advertencia

http[:]//kenyabay[.]com/index_files/Certificate_Browser_02_2020.exe | URL desde donde se descarga el binario malicioso