Hace poco salía a la luz en base al análisis de muestras de Emotet la existencia de un componente de propagación a redes WiFi cercanas el cual no parecía haber tenido un rol demasiado protagónico en las infecciones de Emotet hasta el momento.

Sin embargo, nuevos reportes indican que este módulo de propagación ha recibido una actualización por parte de los responsables de Emotet y ha comenzado a ser utilizado de forma activa para hacer de este troyano bancario una amenaza aún más avanzada y peligrosa.

Las novedades

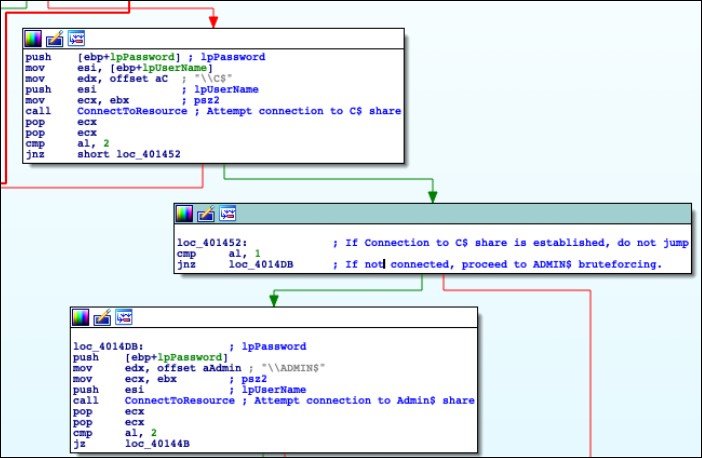

Entre los cambios más notables, parece ser que ahora este componente tiene la capacidad de propagar otros payloads además del propio loader, así como que también ha adquirido la posibilidad de realizar un ataque de fuerza bruta sobre los shared admin$ en caso de fallar el c$ de un equipo.

Sumado a lo anterior, los desarrolladores también parecen haberse esforzado en modificar el binario service.exe, usado para droppear Emotet en los ordenadores, para que lo obtenga directamente desde un servidor de Command & Control y descargue en el ordenador bajo el nombre firefox.exe para garantizar que siempre se despliegue la versión más reciente y a su vez evadir ciertas detecciones del loader de Emotet.

Muchos de los cambios también tienen que ver con las capacidades de loggeo del propagador, que permite a sus operadores obtener detalle paso a paso de la cadena de infección según va teniendo lugar en los equipos de sus víctimas.

La evolución de Emotet

Estos cambios, sumado a todo lo que se estuvo viendo sobre la evolución de Emotet, demuestra que los operadores están viendo buenos resultados con esta amenaza y por eso invierten su tiempo en hacer de ella una pieza de malware cada vez más compleja, difícil de detectar y ahora también innovan en métodos de propagación (de momento casi todo era a través de la red interna y apoyándose en TrickBot).

Todo parece indicar que seguiremos viendo novedades respecto a este módulo de propagación, que tomará un rol más protagónico en futuras infecciones de la amenaza y no podemos descartar que nos topemos a futuro con nuevas metodologías de propagación que aumenten aún más los riesgos que representa Emotet.

Indicadores de compromiso

Binarios

3c72f2fe57a0a6f1566bcc809b1039fafb483d5cb15efe8a03c3d68d5db2589f | Firefox.exe

8a4239737f41b7f1730e6b6fdd2ecc3f1a4862bb6ab17f8a3d5eeba59423a8a0 | Firefox.exe

8a4239737f41b7f1730e6b6fdd2ecc3f1a4862bb6ab17f8a3d5eeba59423a8a0 | Firefox.exe

Servicios

Display Name: AsusService | Service Name: ASUS system Service

Display Name: WinDefService | Service Name: Windows Defender System Service

URLs

69[.]43[.]168[.]245/UUUU030G182K9N73VR35HW/service.exe

69[.]43[.]168[.]245/UUUU030G182K9N73VR35HW/gate.php

69[.]43[.]168[.]245/OWP3940LD8UWMAZ26XCSQWV182K9/service.exe

69[.]43[.]168[.]245/OWP3940LD8UWMAZ26XCSQWV182K9/gate.php