DejaBlue: Cuatro vulnerabilidades “wormeables” de Remote Code Execution

DejaBlue es el nombre que se le ha dado al siguiente grupo de vulnerabilidades en Remote Desktop Services que Microsoft resolvió en las actualizaciones de este mes:

A estas vulnerabilidades se les ha llamado DejaBlue debido a las múltiples similitudes con BlueKeep (CVE-2019-0708): todas se encuentran en Remote Desktop Services, permiten la ejecución de código remoto por parte de un atacante sin autenticación y es posible la automatización de las mismas dentro de un malware, permitiendo a un atacante propagar su ataque de forma similar a un gusano (Tal y cómo fue el caso de WannaCry en 2017)

Las versiones de Windows afectadas por estas vulnerabilidades son las siguientes:

- Windows 7 SP1

- Windows 8.1

- Windows 10

- Windows Server 2008 R2 SP1

- Windows Server 2012

- Windows Server 2012 R2

- Windows Server 2016

- Windows Server 2019

Nota: Si bien CVE-2019-1181 y CVE-2019-1182 afectan a todos éstos sistemas operativos, CVE-2019-1222 y CVE-2019-1226 sólo afectan a Windows 10 y ediciones de Windows Server.

¿Cómo protegernos?

Quienes sean clientes de Trend Micro pueden protegerse ante la explotación de las vulnerabilidades CVE-2019-1181 y CVE-2019-1182 con la tecnología de Virtual Patching que ofrece el módulo de Host IPS de Deep Security, Vulnerability Protection y Apex One con las siguientes reglas:

1009958 – Microsoft Windows RDP Remote Code Execution Vulnerability (CVE-2019-1181)

1009961 – Microsoft Windows RDP Remote Code Execution Vulnerability (CVE-2019-1182)

Al igual que con CVE-2019-0708, una mitigación parcial ante esta vulnerabilidad es la de habilitar la Network Level Authentication, lo cual requeriría autenticación previa a que pueda explotarse la vulnerabilidad. Esta mitigación resulta parcial porque en caso de que un atacante de alguna forma obtuviese credenciales válidas, simplemente podría autenticarse y explotar la vulnerabilidad.

Otra opción que reduce la probabilidad de sufrir un ataque, por lo menos desde Internet, consiste en bloquear el puerto 3389 en nuestro firewall corporativo con el fin de prevenir la explotación de la vulnerabilidad sobre equipos que tengamos expuestos de cara a Internet.

Sin embargo, la solución definitiva a estos problemas siempre será aplicar los parches respectivos. Los cuales afortunadamente Microsoft ya ha disponibilizado:

- Security Update Guide | CVE-2019-1181

- Security Update Guide | CVE-2019-1182

- Security Update Guide | CVE-2019-1222

- Security Update Guide | CVE-2019-1226

El equipo de Tencent ha elaborado un exploit para el grupo de vulnerabilidades críticas conocido como DejaBlue, pudiendo explotar con éxito las vulnerabilidades CVE-2019-1181 y CVE-2019-1182, parte de las cuatro vulnerabilidades agrupadas bajo este nombre que Microsoft resolvió con los parches de este mes.

El vídeo de la POC se encuentra disponible en su blog y muestra cómo han logrado explotar una de estas vulnerabilidades sobre un Windows 7.

¿Qué tan rápido se deberían actualizar nuestros sistemas?

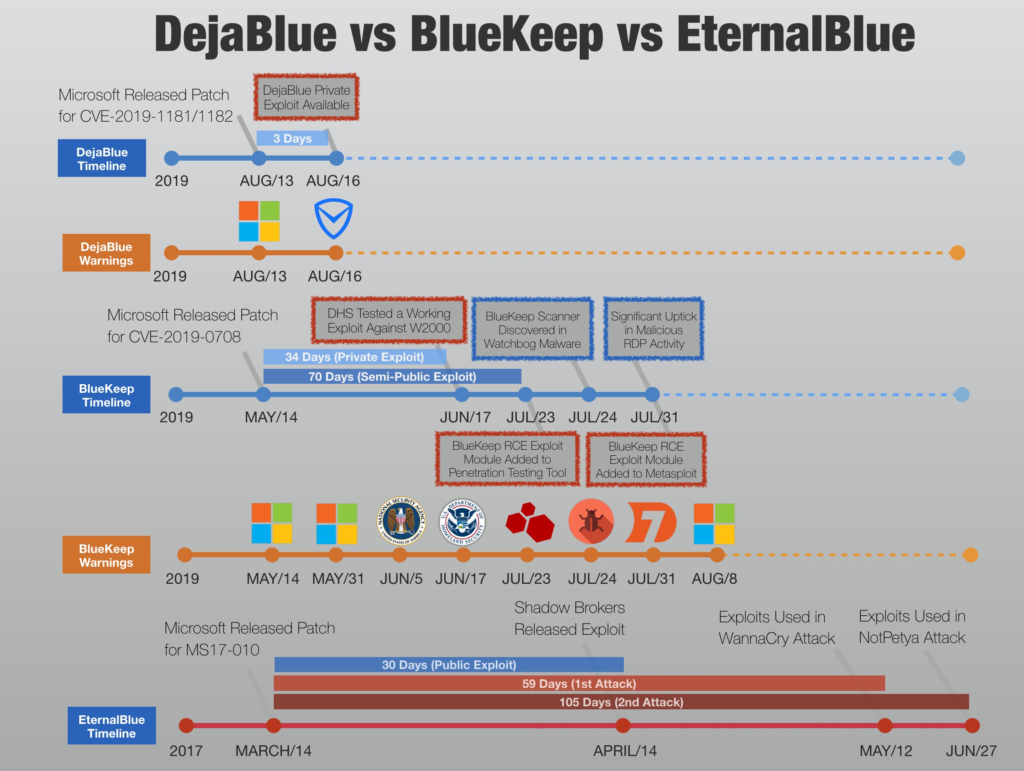

No hay forma de predecir el tiempo entre la revelación de una nueva vulnerabilidad y la aparición de ataques, ya que varía de caso en caso según lo atractivo de la superficie de ataque, la facilidad de explotación de la vulnerabilidad, entre otros factores.

Sin embargo, hay que tener en cuenta que la compañía Tencent ya ha podido desarrollar un exploit que explota las vulnerabilidades CVE-2019-1181 y CVE-2019-1182 por lo que es cuestión de tiempo la aparición de exploits por parte de cibercriminales así como los primeros reportes de ataques.

Por eso mismo, lo ideal sería comenzar a desplegar los parches que resuelven estas vulnerabilidades lo antes posible.

Debajo puede verse una línea de tiempo comparando DejaBlue con BlueKeep y EternalBlue: