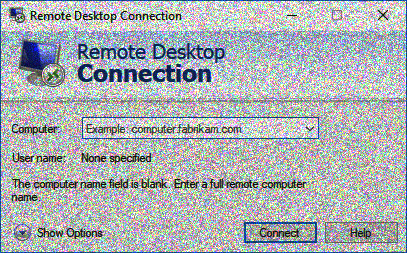

Microsoft disponibilizó parches para resolver una vulnerabilidad de ejecución de código remoto que reside en el componente Remote Desktop Services en casi todas las versiones del sistema operativo Windows. Actualmente se ha confirmado que la vulnerabilidad se encuentra presente en Windows XP, Windows Server 2003, Windows 7, Windows Server 2008 y Windows Server 2008 R2 mientras que también se confirmó que Windows 8 y Windows 10 no son vulnerables.

A pesar de que Microsoft informa que no se ha encontrado evidencia de ningún tipo de ataque que explotase esta vulnerabilidad, ha lanzado security updates no sólo para los sistemas operativos Windows actualmente vigentes, sino también para ciertas distribuciones de Windows XP y Windows Server 2003, los cuales ya se encuentran fuera de soporte.

Esto se debe al hecho de que la vulnerabilidad, identificada como CVE-2019-0708, es pre-autenticación y no requiere interacción del usuario, lo que significa que un atacante podría escribir un exploit para la misma e incorporarlo en un malware, lo que permitiría un ataque en que el malware se propagase de forma similar a un gusano, como fue el caso de WannaCry en Mayo del 2017.

¿Cómo protegernos?

Una “mitigación parcial” para esta vulnerabilidad es habilitar la Network Level Authentication, ya que ésta requeriría autenticación previa a que pueda explotarse la vulnerabilidad. Esta mitigación es parcial ya que si un atacante obtuviese credenciales válidas, podría autenticarse y explotar la vulnerabilidad de todas maneras.

Para mitigar definitivamente la misma, es necesario aplicar los parches que ya ha disponibilizado Microsoft, los cuales pueden ser descargados para Windows Server 2003 y Windows XP a través de este enlace mientras que los de Windows 7, Windows Server 2008 y Windows Server 2008 R2 en este enlace.

Adicionalmente, aquellos clientes de Trend Micro que cuenten con la tecnología de Virtual Patching a través de Deep Security, Vulnerability Protection o Apex One, pueden prevenir la explotación de la vulnerabilidad hasta poder implementar los parches mediante el uso de la siguiente regla DPI:

Regla 1009749 – Microsoft Windows Remote Desktop Services Remote Code Execution Vulnerability (CVE-2019-0708)

Sumado a esto, también tienen la posibilidad de detectar los intentos de acceso por RDP a través de ataques de fuerza bruta aplicando la regla:

Regla 1009448 – Microsoft Windows Remote Desktop Protocol (RDP) Brute Force Attempt

También es posible detectar la explotación de la vulnerabilidad a través de la red con la siguiente regla de TippingPoint:

Regla 35285 – RDP: Microsoft Remote Desktop Services Remote Code Execution Vulnerability (CVE-2019-0708)