Trend Micro ha descubierto una nueva variante de Mirai que incorpora trece exploits diferentes, muchos de ellos ya vistos antes en diferentes variantes de este Malware.

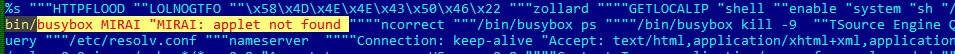

Desencriptando los strings del malware utilizando una de las tres llaves XOR, Trend Micro pudo determinar que era una variante de Mirai.

Asimismo, un análisis sobre la variante reveló diferentes URLs utilizadas por la misma. La primera actuando como un enlace a la Command & Control mientras que el resto eran droppers y enlaces de descarga.

- hxxp://32[.]235[.]102[.]123:1337

- hxxp://ililililililililil[.]hopto[.]org/shiina/tmp.arm7

- hxxp://ililililililililil[.]hopto[.]org/shiina/tmp.mips

- hxxp://ililililililililil[.]hopto[.]org/love.sh

Una posterior revisión del código de la valiante permitió conocer detalle sobre cómo se propaga, puntualmente sobre los trece exploits diferentes que utiliza. A continuación se encuentra una tabla detallando todos los exploits descubiertos en esta variante, la cual es la primera de Mirai que utiliza todos juntos en una sóla campaña:

| Exploit | Acerca de la vulnerabilidad | |

| 1 | Vacron NVR CVE | Vulnerabilidad de ejecución de código remoto sobre dispositivos de grabación de vídeo de red de Vacron |

| 2 | CVE-2018-10561 & CVE-2018-10562 | Vulnerabilidades de bypass de autenticación e inyección de comandos, respectivamente, para gigabit passive optical routers de Dasan |

| 3 | CVE-2015-2051 | Ejecución de comandos a través de haders Home Network Administration Protocol SOAPAction sobre varios dispositivos D-Link |

| 4 | CCTV-DVR RCE | Vulnerabilidad de ejecución de código remoto en diferentes vendors de CCTV-DVR |

| 5 | CVE-2014-8361 | Ejecución de comandos UPnP SOAP sobre diferentes dispositivos utilizando el SDK Realket con el daemon miniigd |

| 6 | UPnP SOAP TelnetID command execution | Ejecución de comandos UPnP SOAP sobre dispositivos D-Link |

| 7 | Eir WAN side remote command injection | Inyección de código remoto desde WAN sobre routers wireless Eir D1000 |

| 8 | Netgear Setup.cgi RCE | Ejecución de código remoto sobre dispositivos Netgear DGN1000 |

| 9 | CVE-2016-6277 | Vulnerabilidad que permite la ejecución de comandos remotos en dispositivos Netgear R7000 y R6400 |

| 10 | MVPower DVR shell command execution | Ejecución de código remoto sin autenticación en Digital Video Recorders MVPower |

| 11 | CVE-2017-17215 | Ejecución arbitraria de comandos en routers Huawei HG532 |

| 12 | Linksys RCE | Ejecución de código remoto en routers Linksys E-Series |

| 13 | ThinkPHP 5.0.23/5.1.31 RCE | Ejecución de código remoto para el framework open-source de desarrollo web ThinkPHP 5.0.23/5.1.31 |

Los usuarios pueden tomar medidas preventivas contra la propagación y éxito de variantes de Mirai implementando los parches y actualizaciones necesarios para prevenir la explotación de las vulnerabilidades a las que tiene como objetivo este malware.

Si bien la variante ya es conocida por los patrones de Trend Micro (y detectada como Backdoor.Linux.MIRAI.VWIPT), aquellos clientes de Trend Micro que posean Deep Discovery Inspector, pueden detectar el tráfico malicioso que explota éstas vulnerabilidades a través de las siguientes reglas:

- 2385: SOAP RCE EXPLOIT – HTTP (Request)

- 2485: CCTV-DVR Remote Code Execution – HTTP (Request)

- 2543: VACRON Remote Code Execution Exploit – HTTP (Request)

- 2547: NETGEAR DGN1000/DGN2200 Remote Code Execution – HTTP (Request)

- 2548: LINKSYS Remote Code Execution – HTTP (Request)

- 2575: Command Injection via UPnP SOAP Interface – HTTP (Request)

- 2630: HNAP1 Remote Code Execution Exploit – HTTP (Request)

- 2639: CVE-2018-10562 – GPON Remote Code Execution – HTTP (Request)

- 2786: ThinkPHP 5x Remote Code Execution – HTTP (Request)

Respecto a los indicadores de compromiso, debajo se encuentra una tabla con los mismos:

| Indicador | Descripción |

| c15382bc81e1bff4cf03d769275b7c4d2d586a21e81ad4138464d808e3bb464c | Hash SHA-256 (Detectado como Backdoor.Linux.MIRAI.VWIPT por los patrones de Trend Micro) |

| hxxp://32[.]235[.]102[.]123:1337 | URL: Command & Control |

| hxxp://ililililililililil[.]hopto[.]org/shiina/tmp.arm7 | URL: Enlace de descarga/dropper |

| hxxp://ililililililililil[.]hopto[.]org/shiina/tmp.mips | URL: Enlace de descarga/dropper |

| hxxp://ililililililililil[.]hopto[.]org/love.sh | URL: Enlace de descarga/dropper |

Para más información, el informe completo de Trend Micro puede encontrarse en el siguiente enlace:

New Mirai Variant Uses Multiple Exploits to Target Routers and Other Devices