Se ha detectado estos últimos días una serie de campañas masivas para la distribución de REMCOS (un conocido Troyano de Acceso Remoto e infostealer) mediante el envío de ficheros DOCX con contenido malicioso.

Estas campañas resultan interesantes y vale la pena entrar en detalle acerca de ellas para entender cómo los atacantes estan nuevamente innovando sus técnicas de distribución de malware, dado que al tratarse de ficheros DOCX, logran evadir los controles tradicionales de análisis de macros.

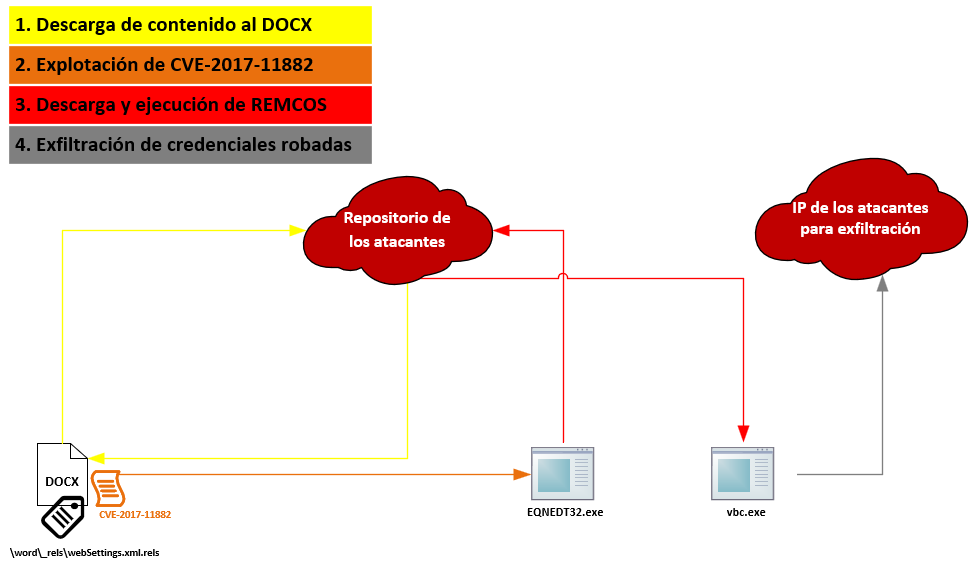

El flujo de la amenaza

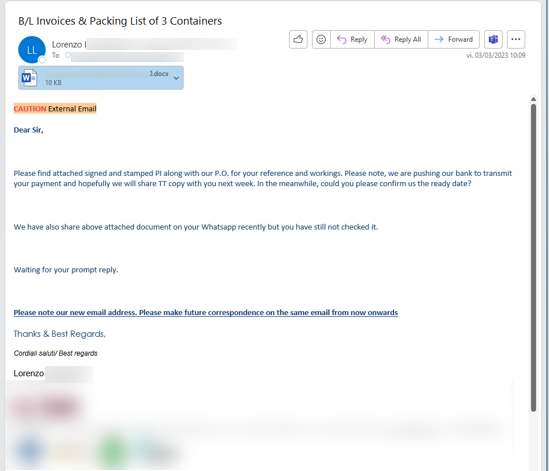

Los correos que llegan tienen un formato bastante creíble y van acompañados de un DOCX (muchas empresa han comenzado a bloquear y liberar bajo demanda todo lo que sea DOC y DOCM para prevenir amenazas que lleguen en las macros, por lo que los atacantes ya logran aquí evadir ese filtro por contenido).

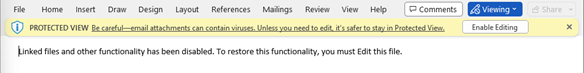

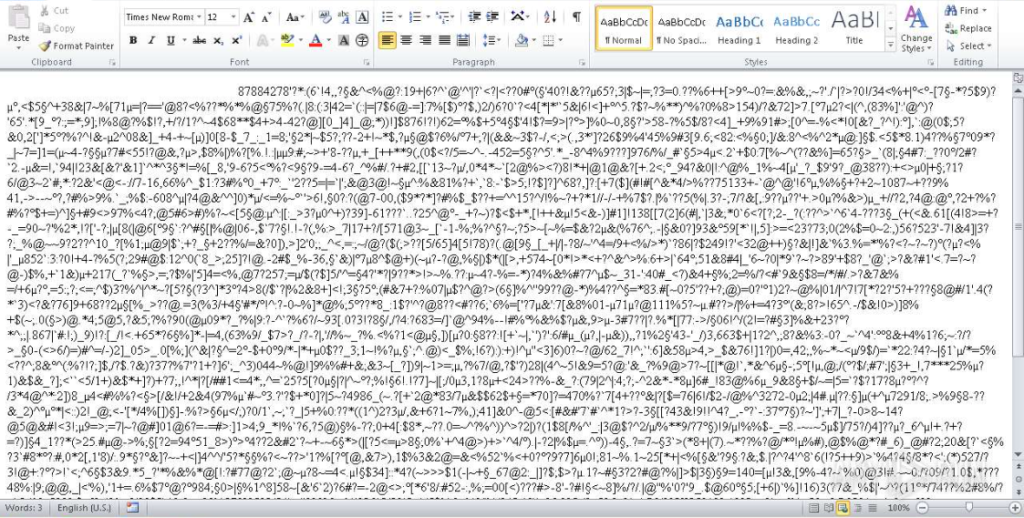

Para quienes ya llevan tiempo viendo correos maliciosos, el contenido del propio documento ya genera ciertas sospechas, y durante el análisis se pudo observar que al salir de la vista protegida, los contenidos del documento cambian de un momento a otro.

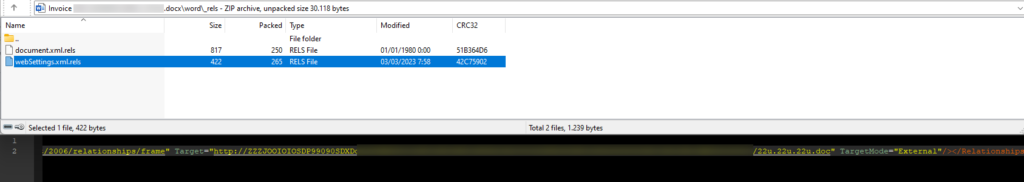

Durante el análisis pudimos determinar que los atacantes, como alternativa al uso de macros, editaron un fichero dentro del DOCX llamado webSettings.xml.rels, en el cual declararon una referencia externa de este DOCX a una IP pública donde estaba hosteado un fichero DOC, cuyos contenidos fueron los que popularon el Word.

Sumado a esto, se observó que apareció en memoria una instancia del proceso de Microsoft Equation Editor, EQNEDT32.exe (según se pudo analizar, via la explotación de CVE-2017-11882 realizada por el contenido que se descargó del doc en Internet) que lanzó a su vez la descarga, desde esa misma IP de los atacantes, de un fichero vbc.exe (supuestamente firmado con el nombre Google Update Setup) que era el ejecutable de REMCOS en sí mismo.

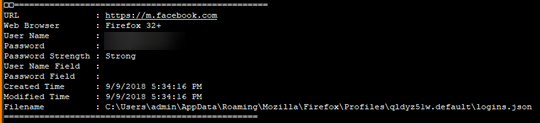

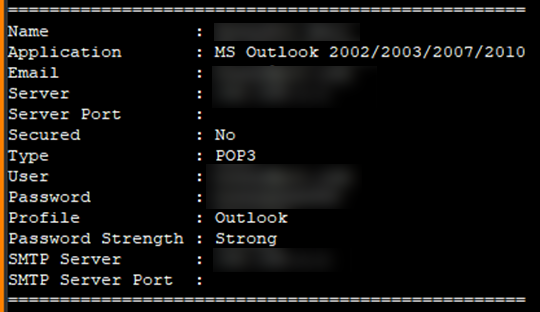

Este fichero vbc.exe fue ejecutado y comenzó con un timeout de 35 segundos en powershell tras lo cual comenzó a copiarse a diversos directorios y ejecutar diversas instancias de si mismo para obtener y escribir credenciales en ficheros dentro de los temporales del ordenador, los que luego comenzó a exfiltrar hacia otra dirección IP en Internet.

¿Qué podemos sacar en claro?

Estas campañas siguen demostrando la constante innovación por parte de los atacantes para evadir controles de seguridad, ya no solo tradicionales sino también aquellos cada vez más “complejos” que buscan poner las organizaciones para reducir la llegada de amenazas a nuestros usuarios.

Teniendo en cuenta lo legítimo que se ve el correo, queda claro que hay que continuar no solo reforzando la tecnología sino también el mensaje de concienciación a los usuarios: ¿realmente esperas ese correo? ¿tiene sentido lo que plantean en el mismo? ¿es una situación real a la que hacen referencia sus contenidos?

Por otra parte, medidas de seguridad tecnológicas pensada para amenazas de día cero se vuelven cada vez más clave. En nuestro caso puntual, replicando esto en un laboratorio protegido por tecnologías de Trend Micro pudimos detectar el intento de explotación de la vulnerabilidad sobre MS Office lo que previno la ejecución de Microsoft Equation Editor y cortó la cadena de infección.

Adicionalmente, contar con medidas para el análisis de tráfico saliente se vuelve un punto importante para detectar potenciales exfiltraciones de nuestra información hacia el exterior (y ni hablar de, en el caso de servidores, cerrar la salida a Internet tanto como sea necesario).

Finalmente, tecnologías de tipo EDR/XDR se vuelven clave para poder identificar comportamiento que no involucre malware, con el fin de permitirnos tener una mayor posibilidad de detectar a los atacantes y sus acciones antes de que el impacto sea mayor. Mientras más temprano podamos mitigar un incidente, menor serán tanto el tiempo de recuperación como el de análisis y también el impacto recibido será mucho menor.

Indicadores de compromiso

Debajo se indican los IOCs relacionados con este incidente analizado:

Fichero DOCX

48e0b5222f332cc92aaf4b1c9a13d3b23675e63c5b4c9ef329bacec0f35414e1 (SHA256)

28192990ac529a1d05630cda8fe49cf8b2dee6bd (SHA1)

VBC.exe

a3f83e8bbfd7fd85d73452aa22eb3164765732772b495dda3ba212527be02547 (SHA256)

Directorios

C:\ProgramData\remcos\ (Directorio donde se instala REMCOS)

C:\Users\admin\AppData\Local\Temp\rluqidnfsarvxogfylkpovcwotwcfm

(Uno de los dumps de credenciales)

C:\Users\admin\AppData\Local\Temp\bfzbjvxzgjjahucjhwxqziwnxaodyxvlz

(Otro de los dumps de credenciales)

Claves de registro

HKEY_CURRENT_USER\Software\Rmc-GEJLF5

IPs | Sitios maliciosos

23[.]94[.]96[.]9 (IP maliciosa referenciada en el DOCX)

23[.]94[.]99[.]5 | infoprokaps[.]ddns[.]net (A donde se exfiltran las credenciales robadas)