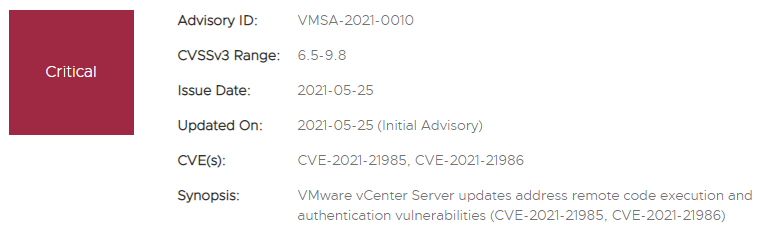

El día de ayer salió a la luz una vulnerabilidad crítica presente en vCenter Server 6.5, 6.7 y 7.0, la cual cuenta con una puntuación CVSSv3 base de 9.8 de diez, y radica en el vSphere Client (HTML5) debido a la ausencia de una validación de input en el Virtual SAN Health Check Plug-in.

De acuerdo con VMWare, este plug-in viene activo por defecto en vCenter Server (independientemente de si se está utilizando o no vSAN), y a partir de esta vulnerabilidad, un atacante podría ejecutar comandos con privilegios sobre el host de vCenter. Siendo requisito para un ataque exitoso únicamente conectividad contra el puerto 443.

Recomendamos implementar este parche a la brevedad, ya que es una vulnerabilidad cuya explotación no requiere nada muy complejo por el lado del atacante, y tiene un potencial de impacto muy elevado, pudiendo incluso ser utilizada como la de OpenSLP reportada en febrero de este año, que fue vista en ataques de ransomware donde los atacantes cifraban por completo las máquinas virtuales al atacar directamente al host y evadiendo así la protección presente en las mismas.

¿Cómo podemos protegernos?

VMWare ya ha disponibilizado un advisory donde se ofrece información acerca de la vulnerabilidad, así como instrucciones para aplicar el parche que resuelve a la misma y otra de menor criticidad que fue reportada al mismo tiempo.

A continuación se listan las versiones de vCenter Server que no son vulnerables:

- vCenter 6.5 – 6.5 U3p

- vCenter 6.7 – 6.7 U3n

- vCenter 7.0 – 7.0 U2b

Por otro lado, VMWare también ha indicado un workaround que consiste en dejar inactivo el plug-in marcándole como incompatible, ya que mencionan que deshabilitarle desde la interfaz web no es suficiente para que la vulnerabilidad no pueda ser explotada. Este procedimiento debe ser realizado tanto sobre los nodos activos como pasivos en entornos donde se esté contando con vCenter High Availability.