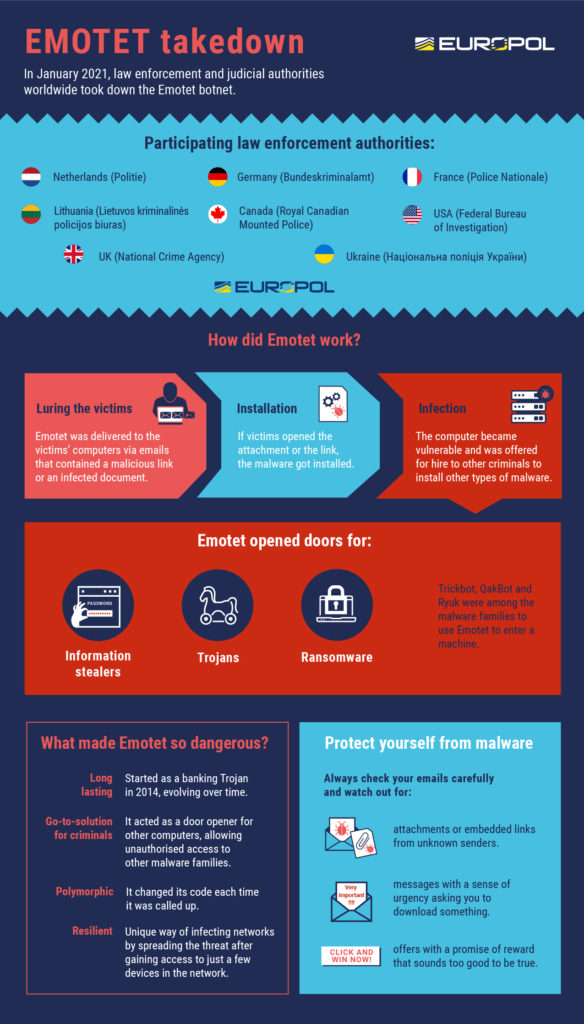

Gracias a un esfuerzo de coordinación a nivel global, las fuerzas de la ley lograron desbaratar la botnet de Emotet, que tanto daño ha hecho estos últimos años y, debido tanto a su potencial de propagación como a su complejo funcionamiento, se ha convertido en una de las amenazas más resilientes y desafiantes de los últimos tiempos.

De troyano bancario a puerta de entrada

Si bien Emotet comenzó su vida como un troyano bancario, orientado al robo de información y credenciales bancarias, no fue hasta hace unos años cuando evolucionó para convertirse en una amenaza polimórfica (cambiando su funcionamiento cada vez que era llamado a la acción) e incorporó comportamiento de tipo fileless (su entrada inicial era a partir de un comando de powershell), lo que le facilitó evadir controles tradicionales en el endpoint.

Esto sumado a sus complejas campañas de distribución a través del correo electrónico, en las que pasó de usar los típicos correos genéricos con fallos ortográficos a robar cadenas enteras y responder sobre ellas (en ocasiones incluyendo también adjuntos legítimos para despistar aún más a los receptores), le facilitó propagarse de una forma muy masiva en poco tiempo, convirtiéndose cada nueva víctima en un nuevo impulso para continuar propagándose a través de Internet.

Sin embargo, uno de los aspectos más peligrosos de Emotet fue el hecho de que una vez dentro de los equipos, los atacantes podían llevar a cabo diversas operaciones vendiendo este acceso. En la mayoría de los casos conocidos, el tener a Emotet dentro de la red fue utilizado para desplegar TrickBot, otra pieza de malware compleja y con varias opciones de comportamiento.

Una vez dentro gracias a Emotet, TrickBot se encargaba de moverse lateralmente a los controladores de dominio (sea mediante explotación de vulnerabilidades, fuerza bruta o uso de herramientas legítimas) y finalmente desde ellos desplegaba (utilizando credenciales de administrador de dominio robadas) al ransomware Ryuk, quien cifraba a los equipos de la red y finalmente se solicitaba el pago de un rescate a las víctimas.

Aún más recientemente, Emotet seguía en evolución, con campañas de disitribución mediante correo electrónico donde los archivos de Word con macros maliciosas iban en adjuntos de tipo zip protegidos por contraseña, lo que le permitía evadir también filtros antimalware en el correo electrónico.

Una infraestructura global

Emotet contaba con cientos de servidores alrededor del mundo, cumpliendo cada uno de ellos su respectiva funcionalidad para mantener bajo control a los equipos de sus víctimas, continuar distribuyéndose a otros, brindar acceso a quienes lo comprasen (como los operadores de TrickBot), e incluso hacer a su botnet mucho más resiliente ante intentos de ser dada de baja.

Por este motivo, fuerzas de la ley alrededor del globo tuvieron que organizarse para definir una estrategia que pudiese ser efectiva, con la cual finalmente lograron obtener control de la infraestructura desde dentro, usando equipos infectados de diversas víctimas de Emotet. Para llevar a cabo esta operación participaron fuerzas de los Países Bajos, Alemania, Francia, Lituania, Canadá, Estados Unidos, Reino Unido y Ucrania, actuando bajo el marco de la Plataforma Multidisciplinar Europea contra las Amenazas Delictivas (EMPACT, por sus siglas en inglés)

Si bien esta noticia es un alivio más que bienvenido, no deja de resultar alarmante el daño que ha logrado hacer Emotet desde su inicio en el año 2014, así como el hecho de que la reputación que logrado hacerse siempre deja la puerta abierta a la posibilidad de que otros decidan seguir sus pasos.