Las constantes campañas de Emotet no dan descanso a las organizaciones, y como si fuera poco ahora contamos con dos campañas que aprovechan aún más el panorama y eventos globales para aumentar su efectividad.

Por un lado, se han observado muchísimas campañas masivas con supuestos adjuntos que incluyen: o bien una felicitación para estas fiestas o una supuesta invitación para celebrar las mismas, que como bien sabemos es un documento de Word con una macro que por detrás descargará Emotet abusando de PowerShell.

Ahora también se ha sumado a esta campaña festiva, una serie de correos que aprovechan de la popularidad de la activista Greta Thunberg para lograr que un usuario que desconoce de las verdaderas intenciones del correo y se encuentre interesado en sus contenidos, se convierta en una nueva víctima.

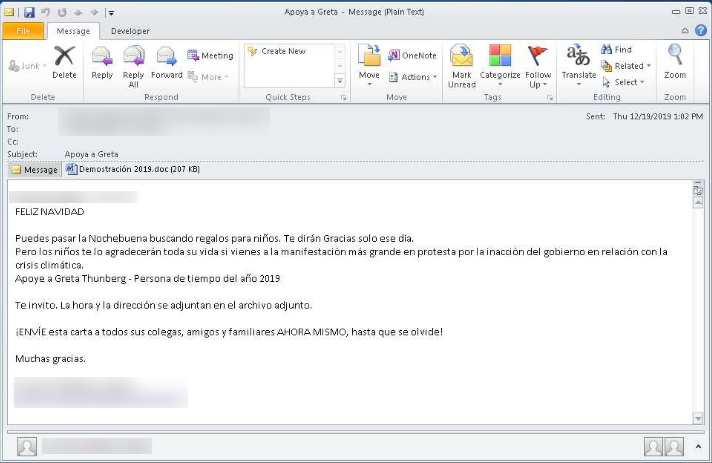

Se han visto variantes tanto en español como en inglés, principalmente con el título “Demonstration 2019” aunque en español más bien se hace referencia a la activista, con títulos como “Apoya a Greta”

Los contenidos del correo, en español, son los siguientes:

FELIZ NAVIDAD

Puedes pasar la Nochebuena buscando regalos para niños. Te dirán Gracias solo ese día.

Pero los niños te lo agradecerán toda su vida si vienes a la manifestación más grande en protesta por la inacción del gobierno en relación con la crisis climática.

Apoye a Greta Thunberg – Persona de tiempo del año 2019Te invito. La hora y la dirección se adjuntan en el archivo adjunto.

¡ENVÍE esta carta a todos sus colegas, amigos y familiares AHORA MISMO, hasta que se olvide!

Muchas gracias.

Una estrategia inteligente de esta variante es que no sólo se busca infectar a la persona, sino que hace un llamado a la acción al final con la cual una persona podría ayudar a propagar la amenaza incluso si no ejecuta el malware en su propio equipo, logrando los atacantes abusar (aún más) de su confianza.

Por detrás, el comportamiento sigue siendo el mismo que en todas las campañas de Emotet, se descarga un archivo ejecutable con nombre de tres dígitos aleatorio (en nuestro caso 874) con PowerShell, se ejecuta y queda corriendo renombrándose como serialfunc.exe e inicia contacto con la Command & Control.

No sería una sorpresa que con estas dos campañas que se aprovechan de eventos actuales aumenten la cantidad de incidentes relacionados con la triple amenaza Emotet – TrickBot – Ryuk que tanto se han visto en las últimas semanas.

Indicadores de compromiso

Archivos

601CC107532833DFC214B2284ABE51CA873F7BF31CF2E88B7C3BB42D807F7999 | 874.exe / serialfunc.exe

Correo electrónico

EBFB18420B5AF2167FE652DC6FA50549CBC7DA2B894270DB812C429358CD7801 | Apoya a greta.eml

Servidor de Command & Control

190[.]93[.]210[.]113

URLs desde donde se descarga el malware

hxxps[:]//smartmobilelearning[.]co[.]za/test/BQwVaG/

hxxps[:]//vorminfunctie[.]nl/cgi-bin/kmxxr1-xuu9upx87c-520086/

hxxp[:]//caretodayuk[.]co[.]uk/wp-admin/homegq47-5y2hhwi-593494/

hxxp[:]//biztreemgmt[.]com/wordpress/wp-theme/css/zsa-42sykdkuj3-529206/

hxxp[:]//bftmedia[.]se/Frihamnsbrand/p60lg61cv-g8w9cd5-9668099500/

Más información

Para quienes aún no los han visto y desean conocer más sobre esta amenaza y la triple campaña Emotet – TrickBot – Ryuk, podéis encontrar nuestros vídeos sobre Emotet y Ryuk a continuación, donde analizamos el comportamiento de estas amenazas, su evolución y cómo trabajan en conjunto con TrickBot para aumentar su efectividad.

Sumado a ello, de parte de EDSI Trend nos encontramos a disposición de quienes deseen hacernos consultas acerca de esta u otras amenazas a través de correo electrónico. Podéis encontrarnos en contacto@edsitrend.com